في عالم اليوم الرقمي المعقد والمليء بالتحديات الأمنية، يكمن تأمين موقع ووردبريس في مقدمة أولويات مالكي المواقع الإلكترونية. إن فهم التدابير الأمنية الضرورية وتنفيذ استراتيجيات فعالة يمكن أن يساعد في حماية الموقع من التهديدات المحتملة وضمان استمراريته وأدائه الأمثل.

في بداية الأمر، ينبغي على المسؤولين عن مواقع ووردبريس أن يكونوا على دراية بأحدث الثغرات الأمنية والتحديثات التي تقدمها الشركة المطورة. تأكد من تثبيت أحدث إصدار من ووردبريس والإضافات المستخدمة، حيث تقوم هذه التحديثات بسد الثغرات الأمنية وتحسين أمان الموقع.

يجب أيضًا النظر في استخدام الإضافات الأمنية. هناك العديد من الإضافات المتاحة التي تعزز أمان مواقع ووردبريس، مثل Wordfence Security وSucuri Security. تثبيت هذه الإضافات يوفر طبقة إضافية من الحماية من هجمات الحوسبة السحابية، ومراقبة الأنشطة غير المشروعة، ومنع محاولات الولوج غير المصرح بها.

من الجوانب الأخرى التي ينبغي أخذها في اعتبارك هي قاعدة البيانات. قم بتغيير اسم المستخدم الافتراضي “admin” إلى اسم فريد، واستخدم كلمات مرور قوية ومعقدة. اعتمد على تقنيات تشفير SSL لتأمين اتصالات المستخدمين بالموقع، وفحص بانتظام الملفات والقواعد البيانية للتأكد من سلامتها.

كما يُنصح بإجراء نسخ احتياطية دورية للموقع وقاعدة البيانات، وتخزين هذه النسخ في مكان آمن. في حالة حدوث هجوم أو خرق، يمكنك استعادة الموقع بسرعة وفعالية.

لتحقيق أمان أفضل، يجب أن تكون حذرًا أثناء اختيار الإضافات والسمات. قم بتقييم الشركات المطورة وتحقق من مراجعات المستخدمين. ابتعد عن استخدام الإضافات التي لم يتم تحديثها لفترة طويلة، حيث قد تكون عرضة للثغرات الأمنية.

بشكل عام، يعد فهم أساسيات أمان ووردبريس وتبني ممارسات أمان فعّالة جزءًا حيويًا من إدارة المواقع الإلكترونية اليوم. بالتزامن مع التحديثات المنتظمة والتنفيذ الجاد لإجراءات الأمان، يمكن لمالكي المواقع الاستمتاع بتجربة موثوقة وآمنة على ووردبريس.

المزيد من المعلومات

عندما نتحدث عن تأمين موقع ووردبريس، يجب أن نضع في اعتبارنا عدة جوانب مهمة لتعزيز الأمان والحماية الشاملة. إليك بعض المعلومات الإضافية والنصائح لضمان تأمين موقعك بشكل فعّال:

1. التحكم في وصول المستخدمين:

- قم بتعيين الصلاحيات بعناية لحسابات المستخدمين. امنح كل مستخدم صلاحياته اللازمة دون تفريط في الأمان.

- تجنب منح حسابات المستخدمين صلاحيات إدارية غير ضرورية. استخدم مستويات الصلاحيات بحذر لتجنب مشاكل الحماية.

2. استخدام الحواجز النارية وخدمات CDN:

- قم بتكوين حواجز نارية (Firewalls) لمراقبة حركة البيانات ومنع وصول المستخدمين غير المصرح لهم.

- استفد من خدمات CDN (شبكات توزيع المحتوى) لتحسين أداء الموقع وتوفير حماية إضافية ضد هجمات التوجيه.

3. مراقبة السجلات والأنشطة:

- قم بتفعيل تسجيل السجلات (Logging) لمراقبة الأنشطة على الموقع. يمكن للسجلات أن توفر معلومات قيمة حول محاولات الولوج غير المصرح بها.

- استخدم أدوات مراقبة الأمان للتحقق من السجلات بانتظام والكشف عن أي نشاط مشبوه.

4. تحسين أمان كلمات المرور:

- فعّل سياسات قوة كلمات المرور وحدد متطلبات قوية مثل الأحرف الكبيرة والصغيرة والأرقام والرموز.

- قم بتحديث كلمات المرور بانتظام وتشجيع المستخدمين على اختيار كلمات مرور فريدة.

5. تفعيل HTTPS:

- اعتمد على شهادة SSL لتشفير بيانات المستخدمين وتأمين الاتصالات.

- قم بتحديث روابط الموقع لتستخدم HTTPS بدلاً من HTTP.

6. مراجعة الإضافات والسمات:

- قم بإزالة الإضافات والسمات غير المستخدمة أو غير المحدثة بانتظام.

- تأكد من أن الإضافات المستخدمة تأتي من مصادر موثوقة وأنها تلتزم بمعايير الأمان.

7. تنفيذ إجراءات الاستجابة للحوادث:

- وضع خطة استجابة للحوادث تشمل كيفية التعامل مع انتهاكات الأمان واستعادة الموقع.

- قم بتدريب الفريق على تنفيذ هذه الخطة بشكل فعّال.

8. مراجعة التحديثات والثغرات الأمنية:

- كن على اطلاع دائم بآخر التحديثات والتصحيحات الأمنية الخاصة بووردبريس والإضافات المستخدمة.

- قم بفحص الموقع بانتظام لاكتشاف أي ثغرات أمنية وتصحيحها بسرعة.

الختام:

تأمين موقع ووردبريس يعد تحديًا دائمًا، ولكن بتبني ممارسات أمان شاملة والتزام دائم بمتابعة أحدث تقنيات الحماية، يمكن لمالكي المواقع تقديم تجربة مستخدم آمنة وموثوقة لزوارهم.

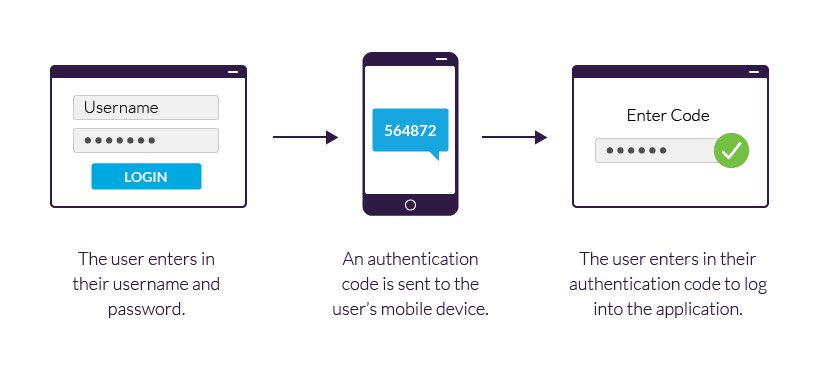

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق.

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق. عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال.

عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال.