في ساحة التكنولوجيا المتطورة التي نعيش فيها اليوم، يعد موضوع أمان الهواتف النقالة أمرًا حيويًا ومثيرًا للاهتمام. تبدو قضية اختراق الهواتف المحمولة وكأنها موضوعٌ معقد يشد انتباه الكثيرين، وهو يثير العديد من التساؤلات بخصوص مدى قوة الأمان في هذه الأجهزة التي أصبحت جزءًا لا يتجزأ من حياتنا اليومية.

لنتعمق في هذا الأمر، يجب أن ندرك أن هناك عدة طرق يمكن أن يستخدمها المهاكرون لاختراق الهواتف النقالة. قد يتم ذلك من خلال استغلال ثغرات في نظام التشغيل، أو من خلال تطبيقات ضارة قد تكون مصدرها متاجر البرامج أو رسائل البريد الإلكتروني الاحتيالية. بمجرد أن يحصل المهاكر على وصول غير مصرح به إلى جهازك، يمكنه القيام بأنشطة متنوعة تتراوح من سرقة البيانات الشخصية إلى التجسس على المكالمات والرسائل.

لكن هل يمكن أن يتم اختراق الهاتف عن طريق مجرد الاتصال به؟ الإجابة تعتمد على عدة عوامل. عادةً ما يتطلب اختراق الهاتف جهدًا ومعرفة تقنية كبيرين. الاتصال بالهاتف بمفرده قد لا يكون كافيًا لاختراقه، ولكن قد يتم استخدام مكالمة مزيفة أو تقنيات احتيالية لخداع المستخدم والوصول إلى معلومات حساسة.

لضمان أمان هاتفك، يُفضل دائمًا تحديث نظام التشغيل وتطبيقاتك بانتظام، وتجنب تحميل التطبيقات من مصادر غير موثوقة. كما يجب عليك تفعيل أمان الهاتف مثل قفل الشاشة برمز أو بصمة الإصبع وتجنب الاتصال بأرقام غريبة أو فتح روابط مشبوهة.

على الرغم من أن اختراق الهواتف لا يزال تهديدًا ممكنًا، إلا أن اتخاذ التدابير الأمنية المناسبة يمكن أن يحمي جهازك ويحافظ على خصوصيتك الرقمية. في نهاية المطاف، يجب على المستخدمين أن يكونوا على دراية بأحدث التقنيات الأمنية وأن يتبعوا إرشادات الأمان للحفاظ على سلامة هواتفهم النقالة في هذا العصر الرقمي المتطور.

المزيد من المعلومات

بالطبع، دعونا نستكمل رحلتنا في عالم أمان الهواتف النقالة ونلقي نظرة على بعض المزيد من المعلومات الضرورية لفهم هذا الموضوع المهم.

أحد التهديدات الرئيسية التي تواجه مستخدمي الهواتف هي البرمجيات الخبيثة، والتي تشمل الفيروسات وبرامج التجسس وأحصنة طروادة. يمكن لهذه البرامج الضارة أن تُزرع في الهاتف عن طريق تحميل تطبيقات من مصادر غير موثوقة أو عند فتح روابط ضارة. من خلال استغلال ثغرات في النظام أو التطبيقات، يمكن للمهاكرين تنفيذ أنشطة غير مصرح بها.

بجانب ذلك، تطورت طرق اختراق الهواتف لتشمل هجمات الهندسة الاجتماعية، حيث يتلاعب المهاكرون بالأفراد للحصول على معلومات حساسة. قد يقومون بإرسال رسائل احتيالية أو مكالمات مزيفة بهدف إقناع المستخدمين بكشف معلومات شخصية أو تحميل برامج ضارة.

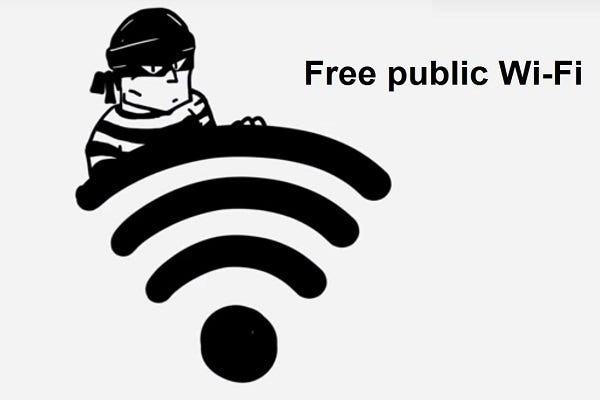

من الناحية الأخرى، يُعتبر استخدام شبكات الواي فاي العامة مصدرًا محتملاً للمشاكل الأمانية. قد تكون هذه الشبكات عرضة للاختراق، وبالتالي ينبغي على المستخدمين تجنب إجراء معاملات حساسة أو الدخول إلى حساباتهم الشخصية أثناء الاتصال بشبكات واي فاي غير مأمونة.

لتعزيز أمان الهاتف، يفضل أيضًا تفعيل الخدمات الأمانية مثل إعدادات تعقب الهاتف والحماية من السرقة. كما يُنصح بتحديث إعدادات الخصوصية وفحص التطبيقات المثبتة بشكل دوري للتأكد من عدم وجود تطبيقات غير مصرح بها.

في النهاية، يجب على المستخدمين أن يكونوا حذرين ويتبعوا أفضل ممارسات الأمان للحفاظ على سلامة هواتفهم. التوعية والاهتمام بالأمان الرقمي يلعبان دورًا حيويًا في تجنب الاختراقات والمشاكل الأمانية في عصرنا الحديث المعتمد على التكنولوجيا.

الكلمات المفتاحية

في هذا المقال، تم التركيز على مجموعة من الكلمات الرئيسية المتعلقة بأمان الهواتف النقالة والتكنولوجيا الرقمية. سأقوم الآن بشرح كل كلمة ودورها في سياق المقال:

-

أمان الهواتف النقالة:

- الشرح: يشير إلى جملة من التدابير والتقنيات المستخدمة لحماية الهواتف النقالة من الهجمات الإلكترونية والتهديدات الأمانية.

-

برمجيات خبيثة:

- الشرح: تتضمن الفيروسات وبرامج التجسس والأحصنة الطروادة، وهي برامج ضارة تستهدف استخدام الهواتف دون إذن المستخدم.

-

هندسة اجتماعية:

- الشرح: استخدام تقنيات الإقناع والتلاعب للحصول على معلومات حساسة من المستخدمين، وقد تشمل رسائل احتيالية أو مكالمات زائفة.

-

شبكات الواي فاي العامة:

- الشرح: شبكات الإنترنت اللاسلكية المتاحة للجمهور، ويمكن أن تكون عرضة للاختراق، لذا ينصح بالحذر أثناء استخدامها.

-

تحديث النظام والتطبيقات:

- الشرح: إجراء تحديثات دورية لنظام التشغيل وتطبيقات الهاتف لسد الثغرات الأمانية وتعزيز الأداء.

-

خدمات الأمان:

- الشرح: يشمل تفعيل خدمات مثل إعدادات تعقب الهاتف والحماية من السرقة لتعزيز الأمان.

-

الخصوصية وإعدادات الهاتف:

- الشرح: يشير إلى تكوين إعدادات الخصوصية وفحص التطبيقات لضمان عدم وجود تطبيقات غير مصرح بها.

-

التوعية بالأمان الرقمي:

- الشرح: يشمل التعرف على أفضل ممارسات الأمان وفهم التهديدات الرقمية لتحقيق وعي أكبر بأمان الهواتف.

-

الاهتمام بالأمان الرقمي:

- الشرح: يشير إلى أهمية الاهتمام بالجوانب الأمانية في استخدام التكنولوجيا الرقمية لتجنب المشاكل والاختراقات.

-

التكنولوجيا الرقمية:

- الشرح: تشمل جميع التكنولوجيا المستخدمة في العصر الرقمي، بما في ذلك الهواتف الذكية والتطبيقات الرقمية.

هذه الكلمات الرئيسية تسلط الضوء على مختلف جوانب أمان الهواتف النقالة وتساعد في فهم التحديات والتدابير المطلوبة للحفاظ على سلامة المعلومات الشخصية والأمان الرقمي.