نعم، هناك العديد من التطبيقات للرياضيات المنفصلة في العالم الحقيقي، بما في ذلك:

– علم الكمبيوتر وعلوم الحاسوب: يستخدم علم الرياضيات المنفصلة، مثل نظرية الرسوم البيانية (Graph theory) والأعداد العشوائية (Random numbers) وعمليات التشفير، في تطبيقات الكمبيوتر وأمن الشبكات والذكاء الاصطناعي والتصميم الهندسي.

– الهندسة: يستخدم علم الرياضيات المنفصلة، مثل منظرية الرسوم البيانية، في تصميم الأشكال الهندسية والتخطيط العمراني والعمليات الصناعية.

– المالية: يستخدم علم الرياضيات المنفصلة، مثل نظرية الاحتمالات (Probability) ونظرية الألعاب (Game theory)، في تحليل المخاطر وإدارة المحافظ وتحديد الأسعار وتوقع الاتجاهات المالية.

– العلوم البحرية: يستخدم علم الرياضيات المنفصلة، مثل نظرية الجريان (Flow theory) ونظرية تصميم الشبكات، في تحليل البيانات بحرية وتحديد مواقع البحار والمنبعثات وتقدير حركة المياه.

– الأعمال والتسويق: يستخدم علم الرياضيات المنفصلة، مثل نظرية الاحتمالات وتحليل البيانات والمحاسبة، في تحليل السوق والتنبؤ بالأسعار وتحسين الإستراتيجيات التسويقية وإدارة المخاطر.

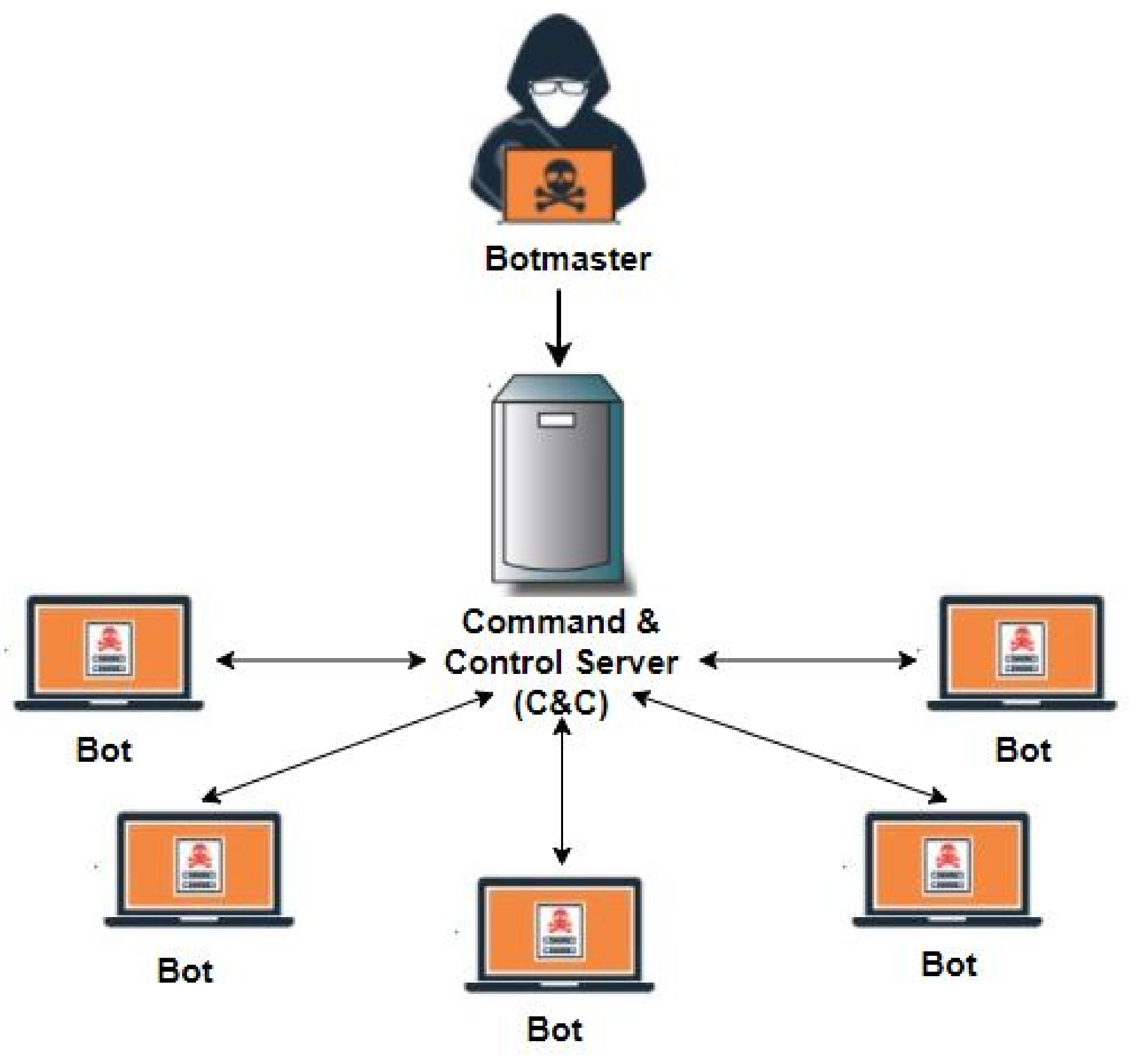

تكون هناك مجموعة من الأجهزة المصابة والتي يَتحكم فيها جهاز كمبيوتر واحد أو أكثر لِشن هجمات ضارة مختلفة؛ في الغالب يتم استخدامها لعمل هجموم رفض الخدمة او DDoS.

تكون هناك مجموعة من الأجهزة المصابة والتي يَتحكم فيها جهاز كمبيوتر واحد أو أكثر لِشن هجمات ضارة مختلفة؛ في الغالب يتم استخدامها لعمل هجموم رفض الخدمة او DDoS.

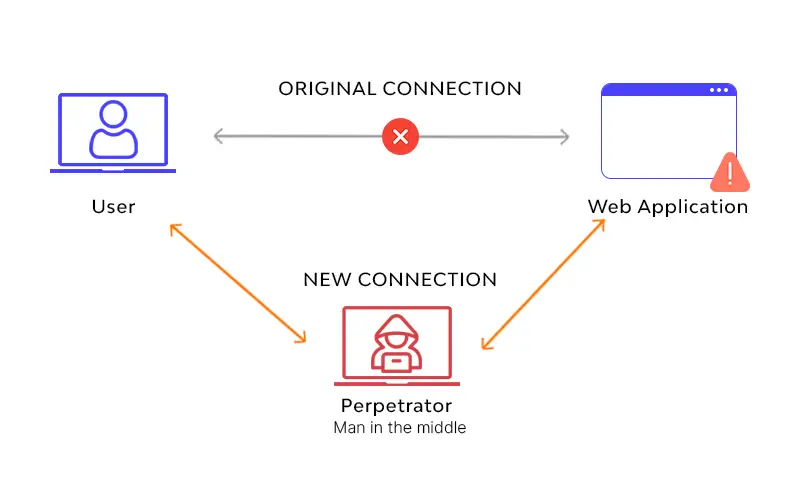

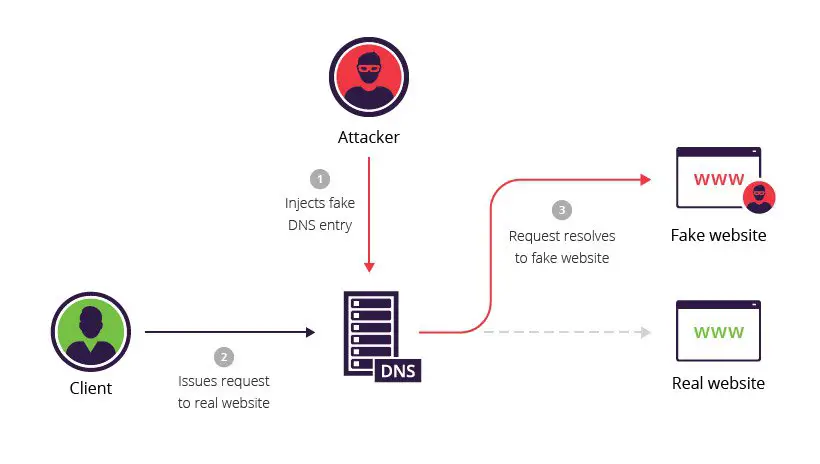

وهو مشابه للهجوم السابق، وفكرة هذا الهجوم هي التلاعب بالبيانات عندما تصل إلى جهاز المُهاجِم، بحيث يمكنه تغيير الطلب إلى موقع ضار.

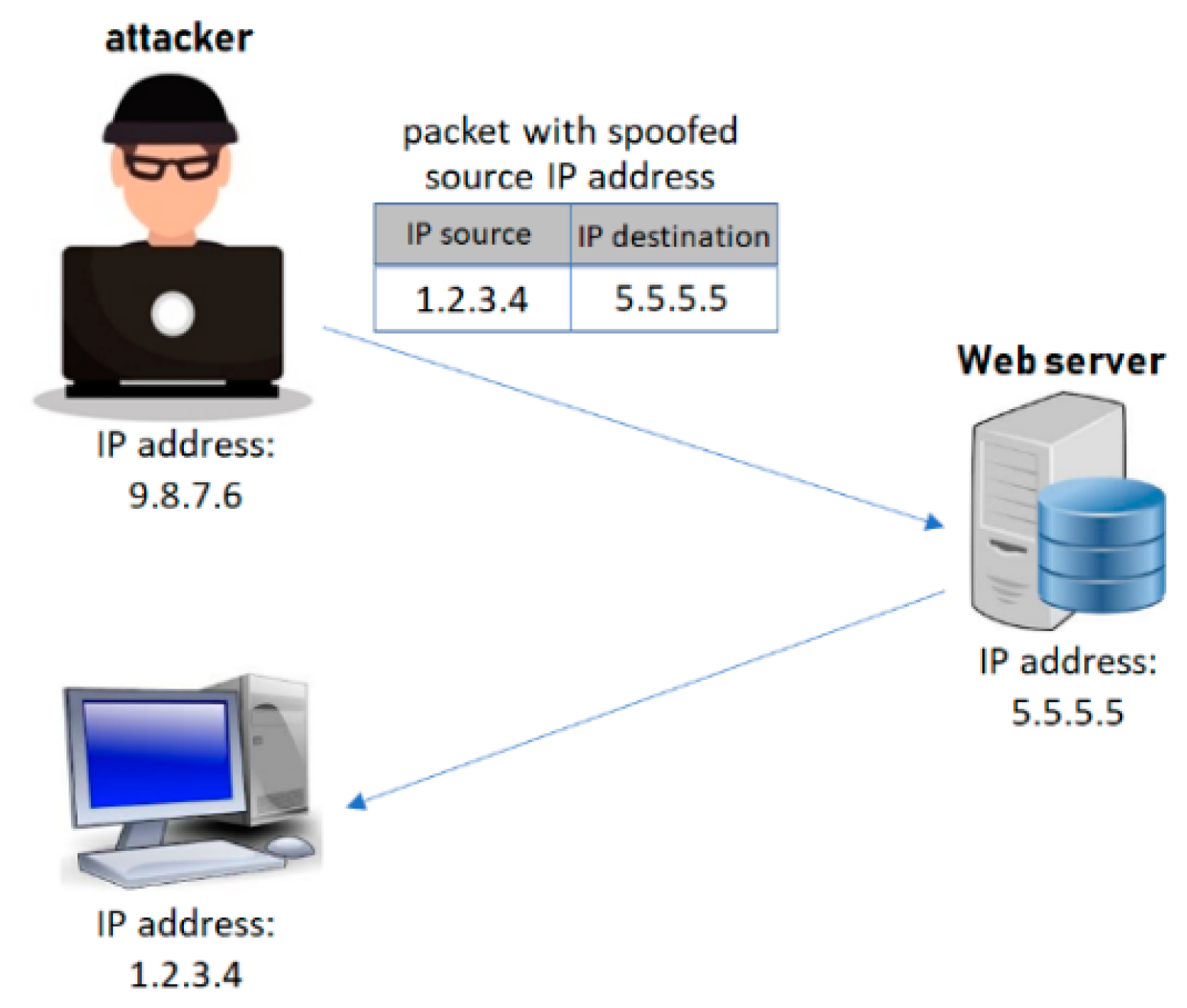

وهو مشابه للهجوم السابق، وفكرة هذا الهجوم هي التلاعب بالبيانات عندما تصل إلى جهاز المُهاجِم، بحيث يمكنه تغيير الطلب إلى موقع ضار. هو هجوم يكون بتقمص عنوان IP لنظام آخر بالشبكة، مما يسمح للمهاجم بتنفيذ أعمال ضارة بعنوان جهاز آخر داخل بالشبكة.

هو هجوم يكون بتقمص عنوان IP لنظام آخر بالشبكة، مما يسمح للمهاجم بتنفيذ أعمال ضارة بعنوان جهاز آخر داخل بالشبكة.