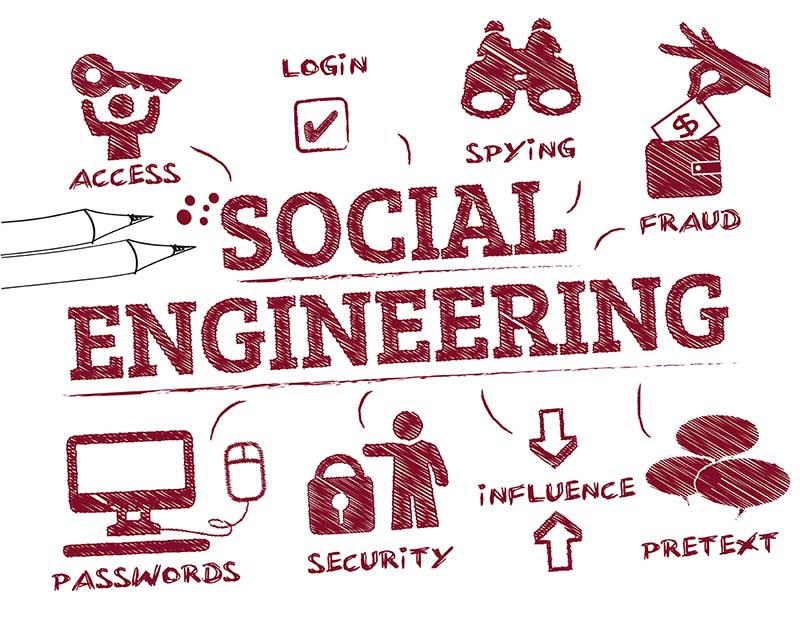

ما هي الهندسة الاجتماعية ؟

هي فن التلاعب بالناس حتى يتخلوا عن المعلومات السرية. يمكن أن تتنوع أنواع المعلومات التي يبحث عنها هؤلاء المجرمين ، ولكن عندما يتم استهداف الأفراد ، يحاول المجرمون عادة خداعك لمنحهم كلمات المرور الخاصة بك أو المعلومات المصرفية ، أو الوصول إلى جهاز الكمبيوتر الخاص بك لتثبيت برامج خبيثة سراً – مما يتيح لهم الوصول إلى كلمات المرور والمعلومات المصرفية وكذلك منحهم السيطرة على جهاز الكمبيوتر الخاص بك.

يستخدم المجرمون تكتيكات الهندسة الاجتماعية لأنه من الأسهل عادة استغلال ميولك الطبيعية إلى الثقة أكثر من اكتشاف طرق اختراق برامجك. على سبيل المثال ، من الأسهل بكثير خداع شخص ما لمنحك كلمة المرور الخاصة به أكثر من محاولة اختراق كلمة المرور الخاصة به (ما لم تكن كلمة المرور ضعيفة بالفعل).

الأمن هو كل شيء عن معرفة من وماذا بالنسبة للثقة.و من المهم معرفة متى ومتى لا تأخذ شخصًا في كلمته وعندما يكون الشخص الذي تتواصل معه هو حقاً من يقول. وينطبق الشيء نفسه على التفاعلات عبر الإنترنت واستخدام موقع الويب: متى تثق في أن موقع الويب الذي تستخدمه شرعي أو آمن لتوفير معلوماتك؟

اسأل أي محترف في مجال الأمن وسيخبرونك بأن الحلقة الأضعف في السلسلة الأمنية هي الإنسان أو السيناريو بالقيمة الاسمية. فلا يهم عدد الأقفال والأقبية الموجودة على الأبواب والنوافذ الخاصة بك ، أو إذا كان لديك كلاب حراسة ، وأنظمة إنذار ، وأضواء كاشفة ، وأسيجة بأسلاك شائكة ، وأفراد أمن مسلحين مثلا إذا كنت تثق بشخص ما عند البوابة يقول إنه رجل توصيل البيتزا وتسمح له بالدخول دون أن تتحقق أولاً لمعرفة ما إذا كان موثوقاً أم لا فأنت عرضة تماماً لأي خطر يحمله لك .

ماذا تبدو هجمة الهندسة الاجتماعية؟

بريد من صديق

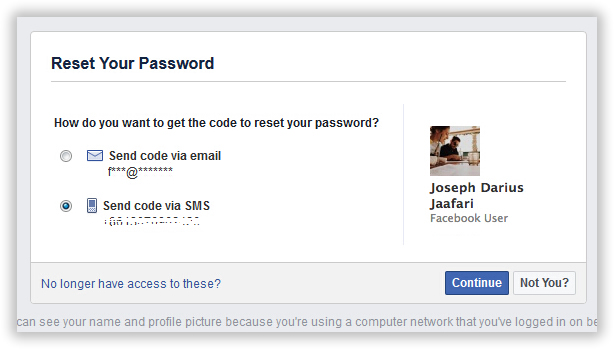

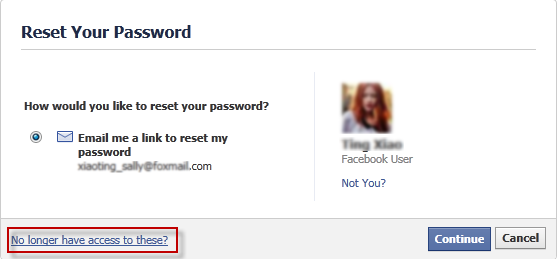

إذا نجح المجرم في اختراق كلمة مرور البريد الإلكتروني لشخص واحد أو إدارتها اجتماعيًا ، فسيتمكّن من الوصول إلى قائمة جهات الاتصال الخاصة بهذا الشخص – ولأن معظم الأشخاص يستخدمون كلمة مرور واحدة في كل مكان ، فمن المحتمل أن يكون لديهم إمكانية الوصول إلى جهات اتصال الشبكات الاجتماعية الاخرى لهذا الشخص أيضًا.

وبمجرد أن يكون المجرم يمتلك حساب البريد الإلكتروني تحت سيطرته ، فإنه يرسل رسائل بريد إلكتروني إلى جميع جهات الاتصال الخاصة بالشخص أو يترك الرسائل المشبوهة على جميع صفحات أصدقائه الاجتماعية ، وربما على صفحات أصدقاء صديق الشخص.

كيف سيستفيد من ثقتك وفضولك في الرسالة :

1- ستحتوي على رابط عليك التحقق منه – ولأن الرابط يأتي من صديق وكنت فضوليًا ، فستثق في الرابط وتنقر – وتصاب بالبرامج الضارة ، حتى يتمكن المجرم من الاستيلاء على جهازك وجمع جهازك معلومات جهات الاتصال وخداعهم كما لو تم خداعك

2-يحتوي على تنزيل للصور ، والموسيقى ، والأفلام ، والمستندات ، وما إلى ذلك ، يحتوي على برامج ضارة مدمجة. إذا قمت بالتنزيل – والذي من المحتمل أن تقوم به لأنك تعتقد أنه من صديقك – فإنك ستصاب بالعدوى. والآن ، يستطيع المجرم الوصول إلى جهازك ، وحساب البريد الإلكتروني ، وحسابات الشبكة الاجتماعية وجهات الاتصال الخاصة بك ، وينتشر الهجوم إلى كل شخص تعرفه. وعلى وعلى .. الخ.

البريد الإلكتروني من مصدر موثوق آخر

تعتبر هجمات التصيد الاحتيالي مجموعة فرعية من إستراتيجية الهندسة الاجتماعية التي تقلد مصدرًا موثوقًا به وتنتج سيناريو منطقيًا لتسليم بيانات اعتماد تسجيل الدخول أو البيانات الشخصية الحساسة الأخرى. ووفقًا لبيانات Webroot ،تعتبر المؤسسات المالية من الغالبية العظمى من الشركات التي تم انتحالها ، ووفقًا لتقرير التحقيقات السنوي لسرطان البيانات الخاص بـ Verizon ، فإن هجمات الهندسة الاجتماعية بما في ذلك التصيد الاحتيالي و التحايل مسؤولة عن 93٪ من خروقات البيانات الناجحة.

باستخدام قصة مقنعة أو إسلوب جذاب، قد تكون هذه الرسائل:

1- طلب على وجه السرعة يطلب مساعدتكم. مثلا :”صديقك فلان”عالق في البلد X ، وتعرض للسرقة والضرب ، وكان في المستشفى. انهم بحاجة لك لإرسال الأموال حتى يتمكنوا من العودة إلى المنزل ويقولون لك كيفية إرسال الأموال إلى المجرم.

2-استخدم محاولات التصيد مع خلفية موثوقة ظاهرياً . عادة ، يرسل المخادع رسالة بريد إلكتروني ، أو رسالة فورية ، أو تعليق ، أو رسالة نصية يبدو أنها تأتي من شركة موثوقة ومعروفة ، أو بنك ، أو مدرسة ، أو مؤسسة موثوقة.

3- طلب التبرع لجمع التبرعات الخيرية ، أو بعض الأسباب الأخرى. مع تعليمات حول كيفية إرسال الأموال إلى المجرم. فباستخدام اللطف والكرم ، يطلب هؤلاء المخادعون المساعدة أو الدعم لأي كارثة أو حملة سياسية أو جمعية خيرية.

4- عرض مشكلة تتطلب منك “التحقق” من معلوماتك من خلال النقر على الرابط المعروض وتقديم المعلومات الخاصة بك في النموذج الخاص بها. قد يبدو موقع الارتباط مشروطا للغاية مع كل الشعارات الصحيحة والمحتوى (في الواقع ، قد يكون المجرمون قد نسختوا الشكل والمحتوى الدقيق للموقع الشرعي). نظرًا لأن كل شيء يبدو مشروعًا ، فأنت تثق في البريد الإلكتروني والموقع الزائف وتقدم المعلومات التي يطلبها المحتال. غالبًا ما تتضمن هذه الأنواع من خدع التصيد الاحتيالي تحذيرًا عما سيحدث إذا فشلت في التصرف قريبًا لأن المجرمين يعلمون أنه إذا كان بإمكانهم تحريضك على التصرف قبل التفكير ، فمن المرجح أن تقع في محاولة التصيد الاحتيالي.

5- أبلغك بأنك “الفائز”. ربما تزعم الرسالة الإلكترونية أنها من اليانصيب ، أو قريبًا ميتًا لك وقد حصلت على ورثة كبيرة ، للنقر على موقعه ، وما إلى ذلك. ومن أجل منحك “المكاسب” ، يتعين عليك تقديم معلومات حول توجيهات مصرفك حتى يعرفوا كيفية إرسالها إليك أو إعطاء عنوانك ورقم هاتفك حتى يتمكنوا من إرسال الجائزة ، وقد يُطلب منك أيضًا إثبات أنك غالبًا ما تتضمن رقم الضمان الاجتماعي الخاص بك. هذه هي “جشعات الجشع” ، حيث حتى إذا كانت ذريعة القصة ضعيفة ، فإن الناس يريدون ما يتم تقديمه ويسقطون من أجله عن طريق التخلي عن معلوماتهم ، ومن ثم إفراغ حسابهم المصرفي ، وسرقة الهوية !!.

6- تشكل الرسالة كأنها زميل العمل. قد يطلب منك تحديثًا على مشروع مهم ، تملكه شركتك حاليًا ، أو معلومات الدفع المتعلقة ببطاقة ائتمان الشركة ، أو بعض الاستفسارات الأخرى التي تلاقيها في الأعمال اليومية.

سيناريوهات الاصطياد

تعلم مخططات الهندسة الاجتماعية أنه إذا أتاحت شيء يريده الناس ، فإن الكثير من الناس سوف يقعون في الطُعم. غالبًا ما يتم العثور على هذه المخططات على المواقع من نوع شخص لشخص التي تقدم تنزيلًا لشيء ما مثل فيلم جديد أو موسيقى جديدة . ولكن المخططات هذه موجودة أيضًا على مواقع الشبكات الاجتماعية ، ومواقع الويب الضارة التي تعثر عليها من خلال نتائج البحث ، وما إلى ذلك.

أو قد يظهر المخطط على أنه صفقة رائعة بشكل مذهل على المواقع المصنفة ، ومواقع المزادات ، وما إلى ذلك. لتهدئة شكوكك ، يمكنك أن ترى أن البائع لديه تقييم جيد ( مخطط له ومقدم في وقت مبكر).

قد يصاب الأشخاص الذين يتناولون الطُعم ببرامج خبيثة يمكن أن تولد أي عدد من عمليات الاستغلال الجديدة ضد أنفسهم وجهات اتصالهم ، وقد يفقدون أموالهم دون الحصول على العنصر الذي تم شراؤه ، وإذا كانوا أغبياء بما يكفي للدفع بشيك ، فقد يجدون حسابهم المصرفي فارغ.

الأجابة على سؤال لم تسأله أصلا !!

قد يتظاهر المجرمون بأنهم يردون على “طلب المساعدة” الذي تقدمه شركة ما ، و أنهم يقدمون أيضًا المزيد من المساعدة إذا أردت . وهم يختارون الشركات التي يستخدمها الملايين من الأشخاص مثل شركات البرمجيات أو البنوك . إذا كنت لا تستخدم المنتج أو الخدمة ، فسوف تتجاهل البريد الإلكتروني أو المكالمة الهاتفية أو الرسالة ، ولكن إذا كنت تستخدم الخدمة بالفعل ، فهناك فرصة جيدة لأن تستجيب لأنك ربما حقا تحتاج إلى المساعدة بخصوص مشكلة ما .

على سبيل المثال ، على الرغم من أنك تعرف أنك لم تطرح سؤالًا في الأساس ، فمن المحتمل أنك تواجه مشكلة في نظام تشغيل جهاز الكمبيوتر الخاص بك ، وأنت تنتهز هذه الفرصة لإصلاحه. مجانا! في اللحظة التي تستجيب فيها ،اعطيت ثقتك وفتحت نفسك للاستغلال.

سيحتاج الممثل ، الذي هو في الواقع مجرم ، إلى “مصادقتك” ، أو تسجيل الدخول إلى “النظام الخاص به” ، أو تسجيل الدخول إلى جهاز الكمبيوتر الخاص بك وإما منحهم إمكانية الوصول عن بعد إلى جهاز الكمبيوتر الخاص بك حتى يتمكنوا من “إصلاحه” أو يخبروك بالأوامر حتى تتمكن من إصلاحها بنفسك بمساعدتهم – حيث بعض الأوامر التي تطلب منك إدخالها ستفتح الطريق أمام المجرم للعودة إلى جهاز الكمبيوتر الخاص بك في وقت لاحق.

خلق عدم الثقة

بعض الهندسة الاجتماعية ، تدور حول خلق عدم الثقة ، أو بدء النزاعات. غالباً ما يتم تنفيذها من قبل أشخاص تعرفهم والذين هم غالبا ما يكونون غاضبون منك ، ولكن يتم تنفيذها أيضًا من قبل أشخاص سيئين يحاولون فقط إحداث فوضى ،

أناس يريدون أولاً أن يخلقوا انعدام الثقة في عقلك باتجاه الآخرين حتى يتمكنوا من التدخل بصفة البطل واكتساب ثقتك ، أو عن طريق المبتزين الذين يريدون التلاعب بالمعلومات ثم يهددونك بالكشف.

غالبًا ما يبدأ هذا النوع من الهندسة الاجتماعية من خلال الوصول إلى حساب بريد إلكتروني أو حساب اتصال آخر على احد برامج المراسلات الفورية ، والشبكة الاجتماعية ، والدردشة ، والمنتدى ، وما إلى ذلك. ويتم تحقيق ذلك إما عن طريق القرصنة ، أو الهندسة الاجتماعية ، أو ببساطة تخمين كلمات المرور الضعيفة حقًا.

. قد يقوم الشخص الخبيث بعد ذلك بتغيير تفاصيل الاتصالات الحساسة أو الخاصة (بما في ذلك الصور والصوت) باستخدام تقنيات التحرير الأساسية ويعيد توجيهها إلى أشخاص آخرين لخلق أجواء الدراما ، وعدم الثقة ، والإحراج ، وما إلى ذلك. قد يجعل الأمر يبدو وكأنه تم إرساله عن طريق الخطأ ، أو يظهر مثلاً انهم يدعونك تعرف ما يحدث من حولك .

هناك حرفيا الآلاف من الاختلافات لأشكال هجمات الهندسة الاجتماعية. والحد الوحيد لعدد الطرق التي يمكنهم من خلالها دراسة هندسة المستخدمين اجتماعيًا من خلالفهم خيال المجرم. وقد تواجه أشكالًا متعددة من عمليات الاستغلال في هجوم واحد. بعد ذلك ، من المرجح أن يبيع المجرم معلوماتك للآخرين حتى يتمكنوا أيضًا من تشغيل مآثرهم ضدك ، وأصدقاؤك ، وأصدقاء أصدقائك ، وما إلى ذلك ، حيث يستغل المجرمون ثقة الناس في غير مكانها.

لا تصبح الضحية

في حين أن هجمات التصيد الاحتيالي المنتشرة قصيرة الأجل ، ولا تنطلي الخدعة سوى لعدد قليل من المستخدمين لأخذ الطعم، فهناك أساليب لحماية نفسك. ومعظم تلك الاساليب لا يتطلب أكثر من مجرد الانتباه إلى التفاصيل أمامك. ضع ما يلي في اعتبارك لتجنب الوقوع وجهك :

1- تمهل !!. يريد مرسلي الرسائل غير المرغوب فيها أن تتصرف أولاً وأن تفكر لاحقًا. إذا كانت الرسالة تنقل إحساسًا بالإلحاح أو تستخدم تكتيكات مبيعات ذات ضغط عالٍ ، فستكون متشككة. لا تدع طوارئهم تؤثر على المراجعة الدقيقة.

2- بحث الحقائق. كن متشككاً في أي رسائل غير مرغوب فيها. إذا كانت الرسالة الإلكترونية تبدو كما لو أنها من شركة تتعامل معها ، فقم بإجراء البحث الخاص بك. وباستخدم محرك البحث للانتقال إلى موقع الشركة الحقيقي ، أو إلى دليل هاتف للعثور على رقم هاتفها و التاكد منه .

3- لا تدع أي رابط يتحكم بأنتقالك للصفحات . ابقَ متحكمًا من خلال العثور على موقع الويب الذي بنفسك باستخدام محرك بحث مضمون للتأكد من وصولك إلى المكان الذي تنوي الوصول إليه. سيؤدي تمرير مؤشر الماوس فوق الارتباطات في البريد الإلكتروني إلى إظهار عنوان URL الفعليه في الأسفل (TIP) ، لكن المزيف جيدا لا يزال قادراً على توجيهك بشكل خاطئ كما يريد .

4- التصنت على البريد الإلكتروني متفشٍ جدا . فقد أصبح المتسللون والمرسلين غير المرغوب فيهم والمهندسين الاجتماعيين الذين يسيطرون على حسابات البريد الإلكتروني للأشخاص (وحسابات الاتصالات الأخرى) منتشرًا. بمجرد أن يتحكموا في حساب بريد إلكتروني واحد ، فإنهم يستغلون ثقة جهات اتصال الشخص هذا .

فحتى عندما يبدو المرسل شخصًا تعرفه ، إذا كنت لا تتوقع رسالة بريد إلكتروني تحتوي على رابط تحقق مع صديقك بشكل مباشر قبل فتح الروابط أو التنزيل.

5- حذار من أي تنزيل. إذا كنت لا تعرف المرسل شخصيا وتوقعت وجود ملف منه ، فإن تنزيل أي شيء لجهازك خطأ جسيم .

6- العروض الخارجية دائماً مزيفة. إذا تلقيت بريدًا إلكترونيًا من يانصيب محلي أو يانصيب أجنبي ، أو إفادة بوجود نقود من قريب مجهول ، أو طلبات تحويل أموال من بلد أجنبي للحصول على نصيب من المال ، فلا مجال للشك أن لا تكون عملية احتيال.

طرق لحماية نفسك:

1- احذف أي طلب للحصول على معلومات مالية أو كلمات مرور. إذا تمت مطالبتك بالرد على رسالة تحتوي على معلومات شخصية ، فهذا يعني أنها عملية احتيال.

2- رفض طلبات المساعدة أو عروض المساعدة.حيث لا تتصل الشركات والمؤسسات الشرعية بك لتقديم المساعدة لها .

وإذا لم تطلب تحديدًا المساعدة من شركة ما او مؤسسة ما فلا تقم بالرد على هذه الاجابة .

3- قم بتعيين فلاتر الرسائل غير المرغوب فيها على درجة عالية. حيث يحتوي كل برنامج بريد إلكتروني على فلاتر الغير مرغوب فيها للرسائل . ، انظر إلى خيارات الإعدادات الخاصة بك ، وقم بتعيينها على أعلى مستوى من الامان .

تذكر فقط للتحقق من مجلد الرسائل غير المرغوب فيها بشكل دوري لمعرفة ما إذا كان البريد الإلكتروني الشرعي قد تم نقله بطريق الخطأ هناك. يمكنك أيضًا البحث عن دليل تفصيلي خطوة بخطوة لإعداد فلاتر الرسائل غير المرغوب فيها من خلال البحث في اسم موفر البريد الإلكتروني بالإضافة إلى عبارة “فلاتر الرسائل غير المرغوب فيها”.

4- تأمين أجهزة الكمبيوتر الخاصة بك. من خلال تثبيت برامج مكافحة الفيروسات وجدران الحماية ومرشحات البريد الإلكتروني والاحتفاظ بها محدّثة دائما . و قم بإعداد نظام التشغيل لديك ليقوم بالتحديث تلقائيًا ، وإذا لم يتم تحديث هاتفك الذكي تلقائيًا ، فقم بتحديثه يدويًا عندما تتلقى إشعارًا بذلك. و استخدم أداة مكافحة الخداع التي يقدمها متصفح الويب الخاص بك أو طرف ثالث لتنبيهك للمخاطر المحتملة .