في عصرنا الحديث، أصبح التشفير لا غنى عنه في عالمنا الرقمي، حيث تتسارع وتيرة التطور التكنولوجي وتتعدد التحديات التي تواجه الأمان الإلكتروني. يعكس استخدام التشفير تطورًا حيويًا في كيفية تعاملنا مع المعلومات وكيفية حمايتها، سواء كان ذلك في مجالات الاتصالات الشخصية أو التبادلات التجارية أو حتى البيانات الحكومية.

في جوهره، يُفهم التشفير على أنه عملية تحويل البيانات من حالتها الطبيعية إلى شكل يصعب فهمه أو فك شفرته بدون وجود مفتاح خاص. يعتبر استخدام التشفير في الاتصالات الرقمية أمرًا حيويًا لحماية الخصوصية وضمان سرية المعلومات. على سبيل المثال، عندما تتبادل معلوماتك الشخصية عبر الإنترنت، يتم استخدام بروتوكولات التشفير مثل SSL/TLS لتشفير هذه المعلومات ومنع أي جهة غير مصرح بها من الوصول إليها.

وفيما يخص الحوسبة السحابية، يعتبر التشفير أداة أساسية لحماية البيانات التي يتم تخزينها ومعالجتها على الخوادم البعيدة. يساعد استخدام التشفير في هذا السياق على ضمان سرية المعلومات وحمايتها من التهديدات السيبرانية المتقدمة.

على الصعيدين الشخصي والتجاري، يلعب التشفير دورًا حيويًا في حماية البيانات الحساسة. على سبيل المثال، يعتمد تشفير البريد الإلكتروني على بروتوكولات مثل PGP لتأمين محتوى الرسائل ومرفقاتها. في المجال التجاري، يستخدم الشركات التشفير لحماية بيانات العملاء والمعاملات المالية، مما يزيد من مستوى الثقة بين الأطراف المتعاملة.

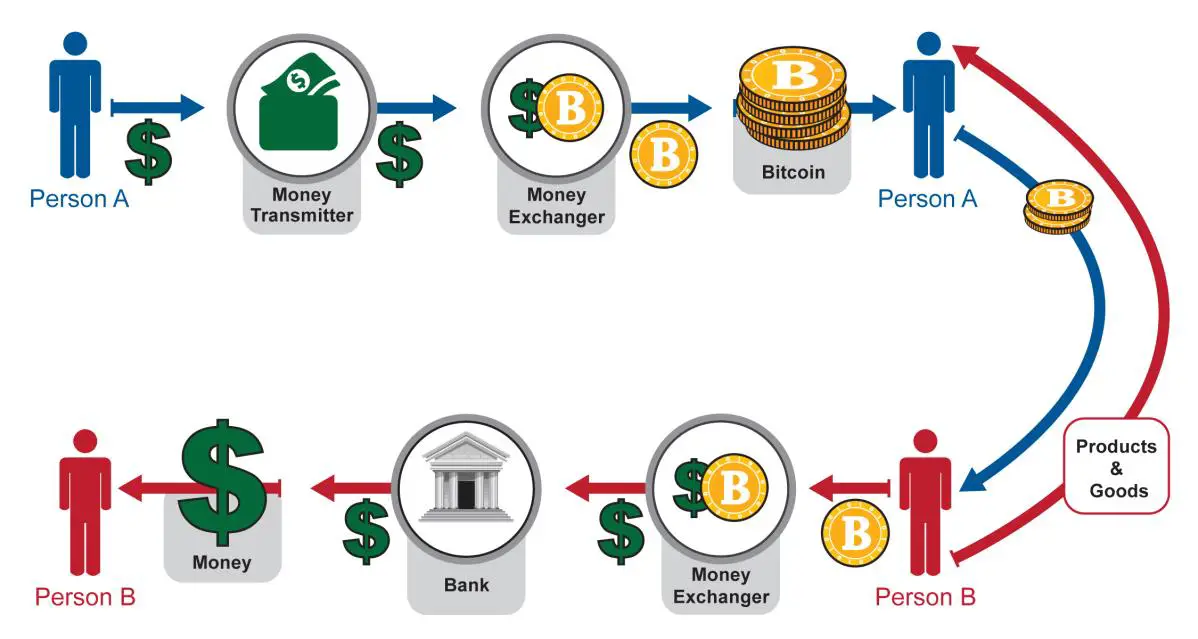

توجد أيضًا تطبيقات للتشفير في ميدان العملات الرقمية، حيث يتم استخدام تقنيات التشفير لتأمين المعاملات المالية وتحقيق الأمان في بيئة البلوكشين. تكمن قوة التشفير في توفير بيئة آمنة لتبادل القيمة دون الحاجة لوسيط مركزي.

على الرغم من الفوائد العديدة لاستخدام التشفير، يثير النقاش حول قضايا الخصوصية والأمان. بعض الحكومات قد أثارت قضايا بخصوص قدرة التشفير على حماية الجرائم المرتكبة عبر الإنترنت، مما يؤدي إلى تحديات تتعلق بتحقيق التوازن بين الأمان وحقوق الفرد.

بصفة عامة، يمثل التشفير ركيزة أساسية في العالم الرقمي الحديث، حيث يساهم في تعزيز الأمان وحماية الخصوصية، ويشكل جزءًا لا يتجزأ من كيفية تفاعلنا مع التكنولوجيا وتبادل المعلومات في هذه الحقبة المعلوماتية المتقدمة.

المزيد من المعلومات

بالتأكيد، دعونا نقم بالتوسع أكثر في موضوع التشفير واستخداماته المتنوعة في العالم الرقمي.

في سياق تطبيقات الشبكات اللاسلكية والاتصالات الهاتفية، يعتبر التشفير أحد العناصر الأساسية لضمان أمان المحادثات وبيانات المستخدمين. فمن خلال تقنيات التشفير، يتم تشفير المكالمات الصوتية والرسائل النصية على شبكات الهواتف المحمولة، مما يحمي هذه المعلومات من الاعتراض غير المصرح به.

تأتي تقنيات التشفير أيضًا على الطاولة في ميدان الصحة الرقمية، حيث يتم تخزين السجلات الطبية الإلكترونية وتبادل المعلومات الطبية بين المؤسسات الصحية باستخدام الشفرات القوية. هذا يساهم في ضمان سرية وسلامة المعلومات الصحية الحساسة.

على صعيد الأعمال والمؤسسات، يتم استخدام التشفير أيضًا في مجال أمان المعلومات والوصول إلى البيانات الحيوية للشركات. يتيح تشفير البيانات في قواعد البيانات والملفات المخزنة ضمان عدم تسرب المعلومات الحساسة إلى الأطراف غير المصرح لها، ويقلل من مخاطر التسلل والسرقة السيبرانية.

مع انتشار الأجهزة الذكية والإنترنت للأشياء، أصبح التشفير ضروريًا لحماية البيانات المرسلة والمستلمة بين هذه الأجهزة. يتم تشفير البيانات المرسلة من وإلى الأجهزة المتصلة لمنع أي تسريب غير مصرح به.

في عالم الأعمال المالي، يلعب التشفير دورًا حيويًا في تأمين المعاملات المالية عبر الإنترنت والتحقق من هوية الأطراف المتداولة. تقنيات التشفير تحظى بأهمية كبيرة في تأمين بيانات البطاقات الائتمانية والمعاملات المالية الإلكترونية.

لا يقتصر دور التشفير على الحماية من التهديدات الخارجية فقط، بل يمتد أيضًا إلى تأمين البيانات الداخلية ومنع التسريب الداخلي للمعلومات الحساسة. تستخدم الشركات حلول التشفير لحماية البيانات في حالات النقل الداخلي داخل الشبكة وحتى على مستوى الأجهزة التخزينية.

وفي ختام النقاش، يجسد التشفير ركيزة حيوية في بنية الأمان الرقمي، حيث يتطلب العالم المتسارع تبني تقنيات حديثة وفعالة لضمان حماية المعلومات والحفاظ على خصوصيتها في وجه التحديات المتزايدة للأمان الرقمي.

الكلمات المفتاحية

-

التشفير:

- الشرح: عملية تحويل البيانات من حالتها الطبيعية إلى شكل يصعب فهمه أو فك شفرته بدون وجود مفتاح خاص. يستخدم لحماية البيانات وضمان سريتها.

-

SSL/TLS:

- الشرح: بروتوكولات تشفير يتم استخدامها في حماية المعلومات على الإنترنت، مثل تأمين المعاملات المالية وتشفير الاتصالات الشخصية.

-

الحوسبة السحابية:

- الشرح: نموذج لتقديم الخدمات الحاسوبية عبر الإنترنت، حيث يتم تخزين ومعالجة البيانات على خوادم بعيدة. يتطلب استخدام التشفير لحماية البيانات في هذا السياق.

-

PGP (Pretty Good Privacy):

- الشرح: نظام لتشفير وفك تشفير البريد الإلكتروني والملفات. يستخدم لتأمين محتوى الرسائل والمرفقات.

-

العملات الرقمية والبلوكشين:

- الشرح: يشمل استخدام التشفير في حماية المعاملات المالية عبر الإنترنت وتأمين بيئة البلوكشين، حيث يتم تسجيل المعاملات بشكل آمن ولا يمكن تغييرها.

-

الشبكات اللاسلكية والاتصالات الهاتفية:

- الشرح: يشير إلى استخدام التشفير في تأمين المحادثات وبيانات المستخدمين على الشبكات الهاتفية واللاسلكية.

-

الصحة الرقمية:

- الشرح: يتعلق باستخدام التشفير لحماية السجلات الطبية الإلكترونية وتأمين تبادل المعلومات الطبية بين المؤسسات الصحية.

-

أمان المعلومات في الأعمال:

- الشرح: يتضمن استخدام التشفير في حماية بيانات الشركات والمؤسسات لمنع التسريب الغير مصرح به للمعلومات الحساسة.

-

الأمان المالي عبر الإنترنت:

- الشرح: يشمل تشفير المعاملات المالية عبر الإنترنت لضمان سلامتها والتحقق من هوية الأطراف المتداولة.

-

الأمان الداخلي ومنع التسريب:

- الشرح: يعني استخدام التشفير لحماية البيانات الداخلية ومنع التسريب الداخلي للمعلومات الحساسة داخل المؤسسات.

تلك هي بعض الكلمات الرئيسية في المقال، وتوضح كل منها الدور الحيوي الذي يلعبه التشفير في حماية البيانات في العالم الرقمي.