في عالمنا الحديث المتقدم تكنولوجيًا، يشهد الإنترنت تطورات مستمرة، إذ أصبحت الهجمات الإلكترونية جزءًا حيويًا من الواقع الرقمي. إن تفهم أنواع هذه الهجمات وكيفية تنفيذها يعد أمرًا ذا أهمية كبيرة للفرد والمؤسسة على حد سواء. سنقوم في هذا المقال بتسليط الضوء على مجموعة من الهجمات الإلكترونية الشائعة وتحليل كيفية تنفيذ كل نوع منها.

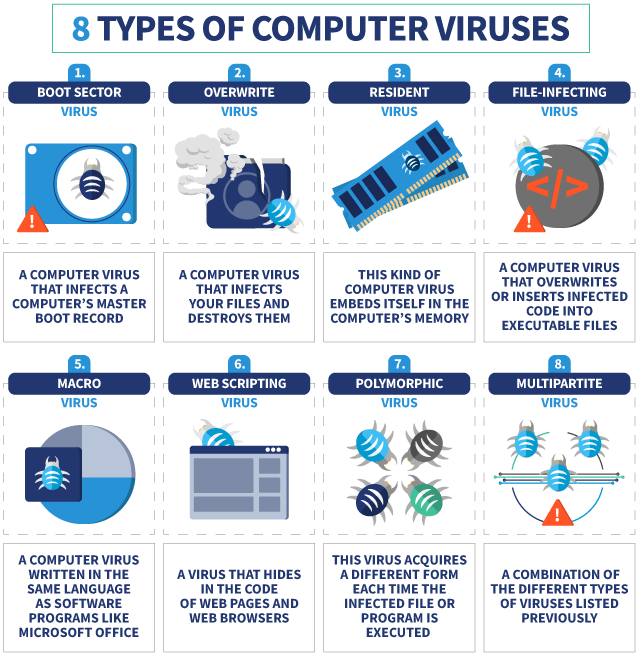

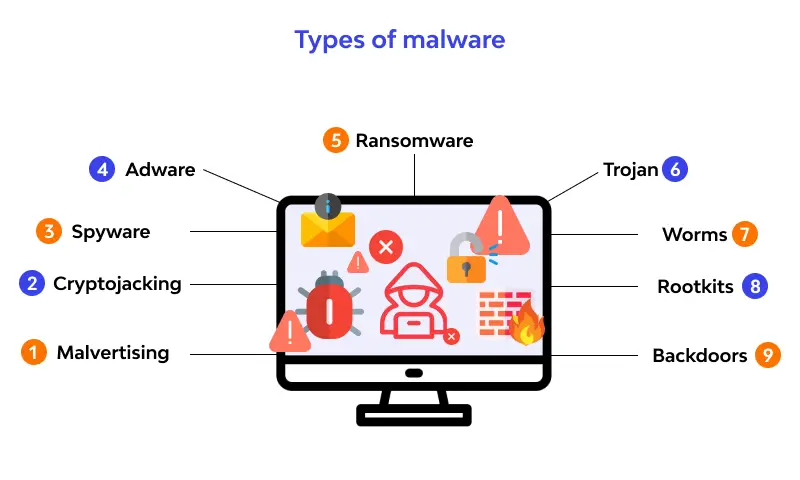

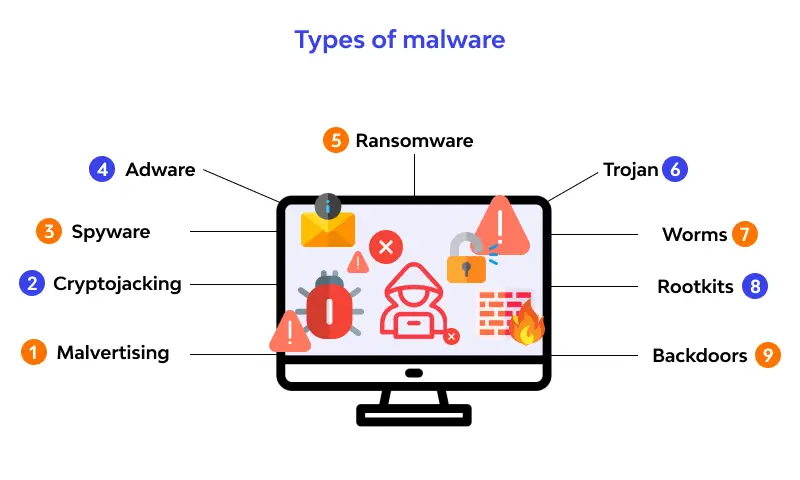

أحد أنواع الهجمات الإلكترونية الأكثر شيوعًا هو “الهجوم بالفيروسات”، حيث يتم تضمين برنامج خبيث في ملفات قابلة للتنفيذ يتم توجيهها نحو أجهزة الكمبيوتر. يهدف هذا النوع من الهجمات إلى التسلل إلى النظام وتدمير الملفات أو سرقة المعلومات الحساسة. من خلال الضغط على مرفقات البريد الإلكتروني أو زيارة مواقع ويب مشبوهة، يتم استدراج الضحايا إلى تشغيل هذه البرامج الخبيثة.

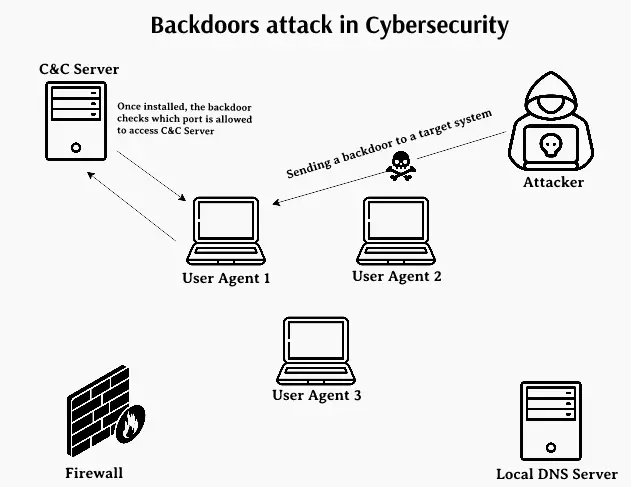

علاوة على ذلك، تتضمن الهجمات الإلكترونية أيضًا “الهجوم بواسطة البرمجيات الخبيثة”، حيث يتم تضمين برمجيات ضارة في تطبيقات قد تكون غير آمنة. يمكن أن تستهدف هذه البرمجيات الخبيثة ثغرات في النظام أو البرامج للوصول إلى المعلومات أو تعطيل الخدمات. عمومًا، يتم تنفيذ هذا النوع من الهجمات عبر الإنترنت، مستغلاً الثغرات التي قد تكون موجودة في البرمجيات.

ومن بين التقنيات الأخرى التي يستخدمها المهاجمون، نجد “التصيّد الاحتيالي”، وهو نوع آخر من هجمات البريد الإلكتروني. يقوم المهاجمون بإرسال رسائل تظهر كأنها من مصادر موثوقة، محاولين إقناع الضحية بالنقر على روابط خبيثة أو تقديم معلومات حساسة. يعتمد هذا النوع من الهجمات على اختراق عقلية الفرد، مستفيدين من الأمانة الشخصية والثقة المفرطة.

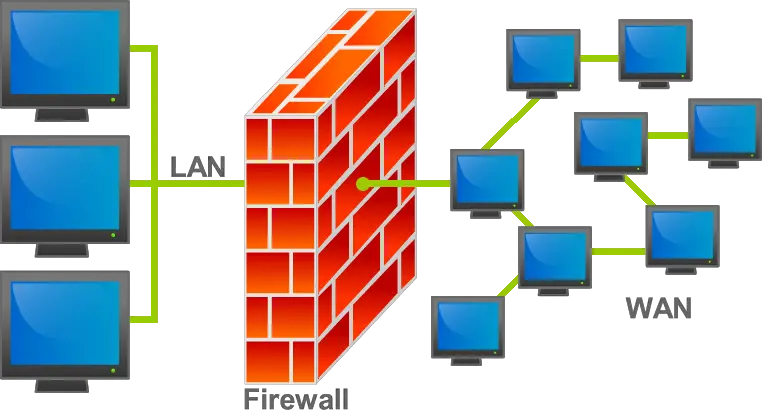

ومن الجدير بالذكر أيضًا “هجمات الحجب الخدمي”، حيث يتم تعطيل الخدمات عبر الإنترنت من قبل المهاجمين باستخدام تقنيات مثل توجيه حركة المرور الزائفة أو تنفيذ هجمات تكنولوجيا التوجيه (DDoS). يتم زيادة حجم حركة المرور المتجهة نحو الخدمة المستهدفة بشكل كبير، مما يتسبب في تعطيل الخدمة للمستخدمين الشرعيين.

في النهاية، يظهر أن التحديات التي تطرأ نتيجة للهجمات الإلكترونية تتطلب فهمًا عميقًا ومعرفة دقيقة بأنواع الهجمات وكيفية التصدي لها. يتعين على الأفراد والمؤسسات اتخاذ إجراءات وقائية فعالة، مثل تحديث البرامج بانتظام، وتدريب الموظفين على كيفية التعرف على رسائل البريد الإلكتروني الاحتيالية، واستخدام أدوات الحماية من الفيروسات. إن تفعيل هذه الإجراءات يمكن أن يلعب دورا حاسما في حماية الأنظمة والبيانات من التهديدات الإلكترونية المتزايدة.

المزيد من المعلومات

بالطبع، سنقدم المزيد من المعلومات لفهم أعمق حول الهجمات الإلكترونية وسبل التصدي لها.

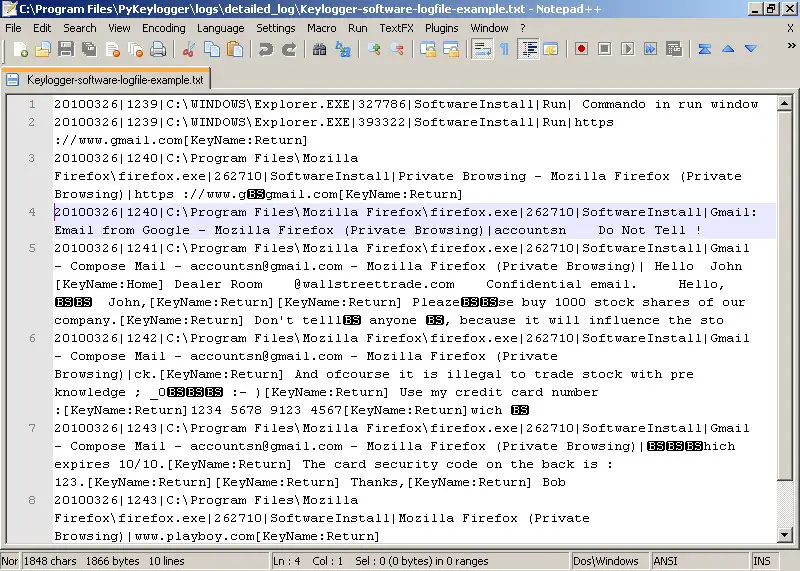

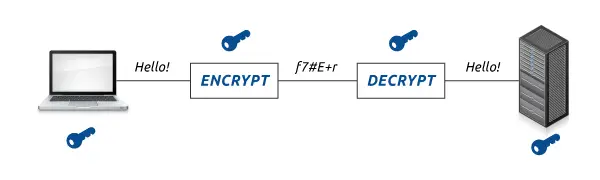

في سياق الهجمات الإلكترونية، يعتبر “اختراق قواعد البيانات” من التحديات البارزة. يقوم المهاجمون بالاستفادة من ثغرات أمان في نظم قواعد البيانات للوصول إلى معلومات حساسة. يمكن أن يكون ذلك عبر استغلال ثغرات في تكوين النظام أو الاعتماد على تقنيات الحقن، مما يتيح لهم سرقة أو تعديل البيانات.

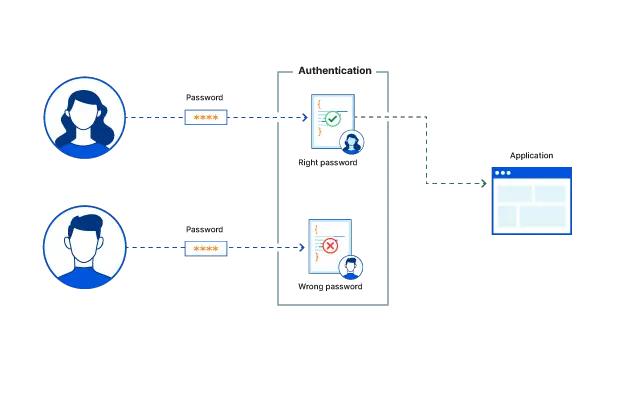

من ناحية أخرى، تتضمن “هجمات التصيّد الهويّة” استخدام تقنيات اجتماعية لخداع الأفراد أو الموظفين لتقديم معلومات حساسة مثل اسم المستخدم وكلمة المرور. يمكن للمهاجمين محاكاة الهويات أو الجهات الموثوقة لخداع الأفراد، وبالتالي، يكونون قادرين على الوصول إلى أنظمة أو معلومات ذات أهمية.

من النواحي التقنية، تتضمن “هجمات التصيّد الذهني” استغلال الثغرات النفسية للفرد. يقوم المهاجمون بإرسال رسائل تستهدف التلاعب بعقول الأفراد لتحقيق أهدافهم. يمكن أن يشمل ذلك استخدام رسائل مثيرة أو تهديدات لإثارة القلق وتحفيز الأفراد على اتخاذ إجراءات لا تراعي الأمان.

ومن ثم، لا يمكننا تجاهل “اختراق أجهزة IoT”، حيث يتم استهداف الأجهزة المتصلة بالإنترنت. يتم استغلال ثغرات أمان في أجهزة الإنترنت of Things (IoT) للوصول إلى الشبكات الأخرى أو لتعطيل الأجهزة ذاتها.

لتعزيز الأمان، يجب على الأفراد والمؤسسات اتباع مجموعة من الإجراءات الأمانية. يشمل ذلك استخدام كلمات مرور قوية وتحديثها بانتظام، فضلاً عن تفعيل خاصية التحقق الثنائي. كما يفيد تعزيز الوعي الأماني لدى المستخدمين، حيث يتم توعيتهم حول تقنيات الهجوم الحديثة وكيفية التعامل معها. إلى جانب ذلك، يُنصح بتنفيذ أمان الطبقات المتعددة باستخدام أحدث حلول الأمان، مثل برامج مكافحة الفيروسات وأنظمة اكتشاف الاختراق.

في الختام، يظهر أن فهم التهديدات الإلكترونية وتبني استراتيجيات فعّالة للدفاع هو أمر حيوي في عصرنا المتقدم التكنولوجي. يجب على الأفراد والمؤسسات أن يكونوا على دراية دائمة بأحدث التطورات في مجال الأمان الرقمي لضمان حماية فعّالة ضد التهديدات السيبرانية المتزايدة.

الكلمات المفتاحية

الكلمات الرئيسية في المقال هي:

-

الهجمات الإلكترونية:

- الشرح: تشير إلى أي نشاط يستهدف الأنظمة الرقمية للوصول غير المشروع إلى المعلومات أو لتعطيل الخدمات.

-

الهجوم بالفيروسات:

- الشرح: نوع من الهجمات يتضمن تضمين برنامج خبيث في ملفات يتم توجيهها نحو الأنظمة بهدف تدمير الملفات أو سرقة المعلومات.

-

الهجوم بواسطة البرمجيات الخبيثة:

- الشرح: يتضمن استخدام برمجيات ضارة في تطبيقات قد تكون غير آمنة للوصول إلى الأنظمة أو البيانات.

-

هجمات الحجب الخدمي (DDoS):

- الشرح: يتم تعطيل الخدمات عبر الإنترنت من خلال زيادة حجم حركة المرور الموجهة نحو الخدمة المستهدفة.

-

اختراق قواعد البيانات:

- الشرح: يشير إلى استغلال ثغرات أمان في قواعد البيانات للوصول إلى معلومات حساسة.

-

هجمات التصيّد الهويّة:

- الشرح: تستخدم تقنيات اجتماعية لخداع الأفراد والحصول على معلومات حساسة.

-

هجمات التصيّد الذهني:

- الشرح: يتم استغلال الثغرات النفسية لتلاعب الأفراد وتحقيق أهداف ضارة.

-

اختراق أجهزة IoT:

- الشرح: يستهدف الأجهزة المتصلة بالإنترنت للاستفادة من ثغرات أمانها.

-

أمان الطبقات المتعددة:

- الشرح: إشارة إلى تنفيذ أكثر من طبقة من الحماية الأمانية لتقديم حماية فعّالة ضد التهديدات.

-

التحقق الثنائي:

- الشرح: إجراء أماني يتطلب تقديم معلومات تحقق إضافية بعد إدخال اسم المستخدم وكلمة المرور.

-

أمان الطبقات المتعددة:

- الشرح: تعني استخدام تدابير أمان متعددة لتحقيق حماية قوية ضد التهديدات الإلكترونية.

-

برامج مكافحة الفيروسات:

- الشرح: تطبيقات تستخدم لاكتشاف وإزالة البرامج الضارة والفيروسات من الأنظمة.

-

تحديث البرامج بانتظام:

- الشرح: ضرورة تثبيت آخر التحديثات والإصدارات للبرامج لسد الثغرات الأمانية.

-

الوعي الأماني:

- الشرح: يشير إلى مستوى الوعي والفهم لدى المستخدمين حول مخاطر الأمان الرقمي وكيفية التصدي لها.

-

هجمات التصيّد الإلكتروني:

- الشرح: يستخدم المهاجمون البريد الإلكتروني لخداع الأفراد للنقر على روابط خبيثة أو تقديم معلومات حساسة.

تفهم هذه الكلمات الرئيسية يساعد في تعزيز الوعي بأنواع الهجمات الإلكترونية والتدابير الأمانية اللازمة لحماية الأنظمة والبيانات.

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :