علم التشفير هو مجال من علوم الكمبيوتر يتعامل مع تصميم وتحليل الخوارزميات لتحويل المعلومات من شكل مقروء إلى شكل مشفر لا يمكن قراءته إلا من قبل الأشخاص المصرح لهم.

يستخدم علم التشفير في مجموعة متنوعة من التطبيقات، بما في ذلك:

الاتصالات الآمنة

حماية البيانات الحساسة

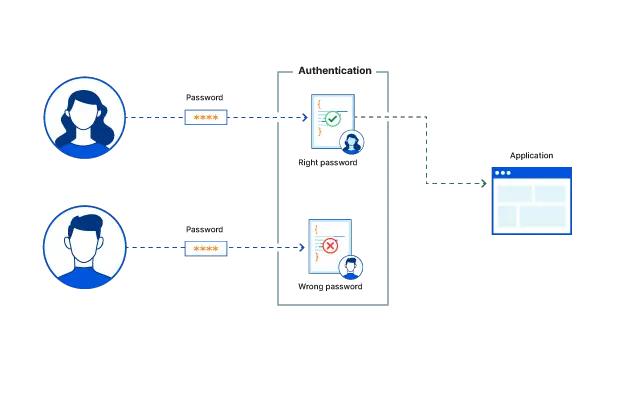

المصادقة

التوقيع الرقمي

ألعاب الفيديو

الأمن السيبراني

تستند خوارزميات التشفير إلى المفاهيم التالية:

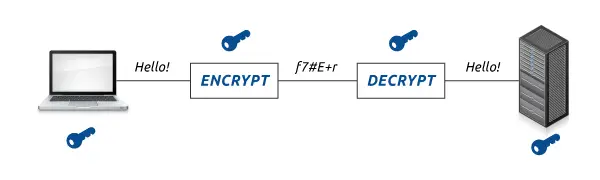

التشفير: هو عملية تحويل المعلومات من شكل مقروء إلى شكل مشفر لا يمكن قراءته إلا من قبل الأشخاص المصرح لهم.

فك التشفير: هو عملية عكس عملية التشفير، وتحويل المعلومات من شكل مشفر إلى شكل مقروء.

المفتاح: هو مجموعة من البيانات التي تستخدم لتشفير وفك تشفير المعلومات.

الهجوم: هو محاولة فك تشفير المعلومات المشفرة دون معرفة المفتاح.

يوجد العديد من أنواع الخوارزميات التشفيرية، ولكن أشهرها هي:

التشفير المتماثل: يستخدم مفتاحًا واحدًا لتشفير وفك تشفير المعلومات.

التشفير غير المتماثل: يستخدم مفتاحين، مفتاحًا عامًا وآخر خاصًا.

يُستخدم التشفير المتماثل لتشفير المعلومات التي سيتم مشاركتها بين طرفين فقط، بينما يُستخدم التشفير غير المتماثل لتشفير المعلومات التي سيتم مشاركتها مع عدد كبير من الأطراف.

علم التشفير مجال معقد ومتطور باستمرار، ويلعب دورًا مهمًا في الحفاظ على أمن المعلومات في العالم الرقمي.

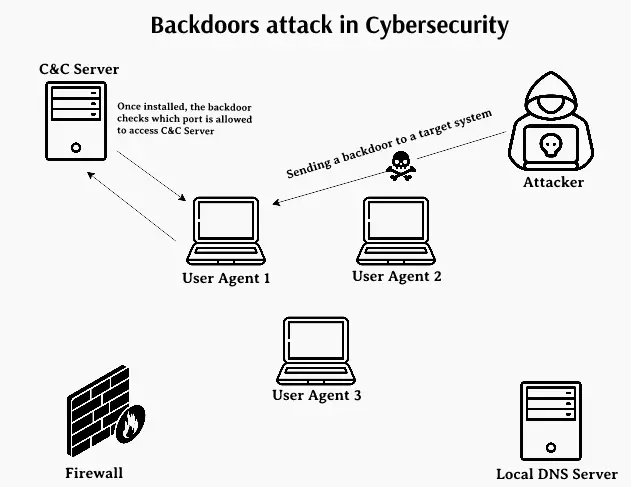

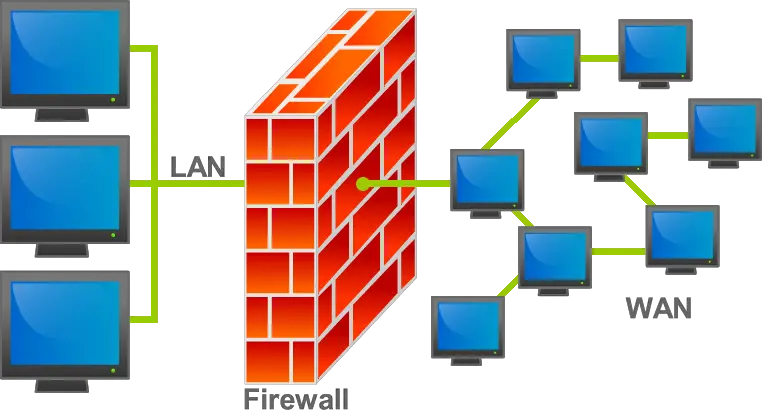

الـ Security Engineering هو مجال متعلق بمقدار الـ Defenses المفروض وضعها داخل الشركة من Antivirus و Firewall و IDS/IPS و Network Monitoring Tools والـ SIEM Solutions, بهدف انك توفر كل الدفاعات الممكنة من اجل تحقيق اكبر حماية ممكنه للشركة.

الـ Security Engineering هو مجال متعلق بمقدار الـ Defenses المفروض وضعها داخل الشركة من Antivirus و Firewall و IDS/IPS و Network Monitoring Tools والـ SIEM Solutions, بهدف انك توفر كل الدفاعات الممكنة من اجل تحقيق اكبر حماية ممكنه للشركة. ثالثا : ينقسم العمل في هذا المجال الى اقسام عديدة حسب دور الموظف ( عملياتي , اداري , تحقيق , تدقيق , …. الخ ) هنا ساتطرق فقط للعملياتي لكي لا يطول المقال.

ثالثا : ينقسم العمل في هذا المجال الى اقسام عديدة حسب دور الموظف ( عملياتي , اداري , تحقيق , تدقيق , …. الخ ) هنا ساتطرق فقط للعملياتي لكي لا يطول المقال.