الاستخدامات العملية لبرمجة السيارات

الاستخدامات العملية لبرمجة السيارات

برمجة السيارات أصبحت تلعب دورًا حيويًا في عالم السيارات الحديثة، وقد أدت إلى ظهور العديد من الاستخدامات العملية المثيرة والمبتكرة. تستخدم برمجة السيارات في مجموعة متنوعة من المجالات والصناعات، وتوفر فوائد عديدة للأفراد والمجتمعات على حد سواء. فيما يلي سنستعرض بعض الاستخدامات العملية المهمة لبرمجة السيارات:

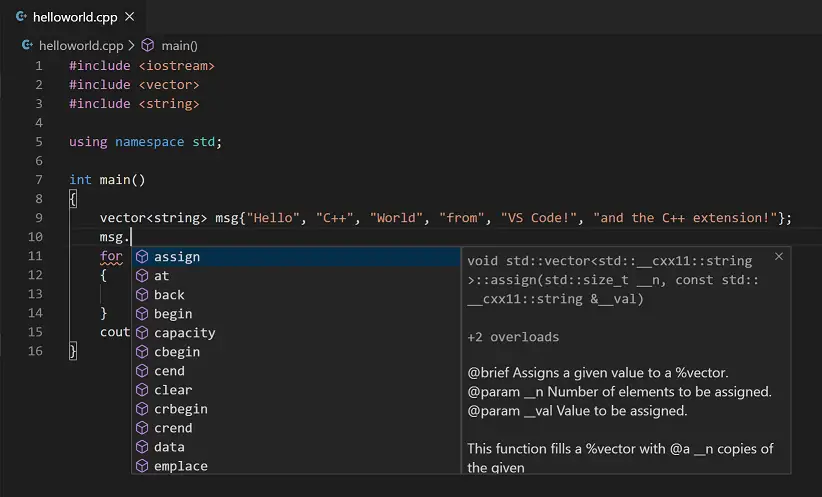

1. تحسين الأداء والكفاءة: يعتبر تحسين أداء السيارات وزيادة كفاءتها من أهم الاستخدامات العملية لبرمجة السيارات. يمكن للمطورين برمجة نظام التشغيل والبرامج المتصلة بالسيارة لتحسين أداء المحرك، وتقليل استهلاك الوقود، وتحسين نظام الفرامل، وزيادة سلاسة التغيير بين التروس، وتحسين استجابة التوجيه. هذا يوفر تجربة قيادة أفضل للسائقين ويساهم في توفير المزيد من الوقت والوقود.

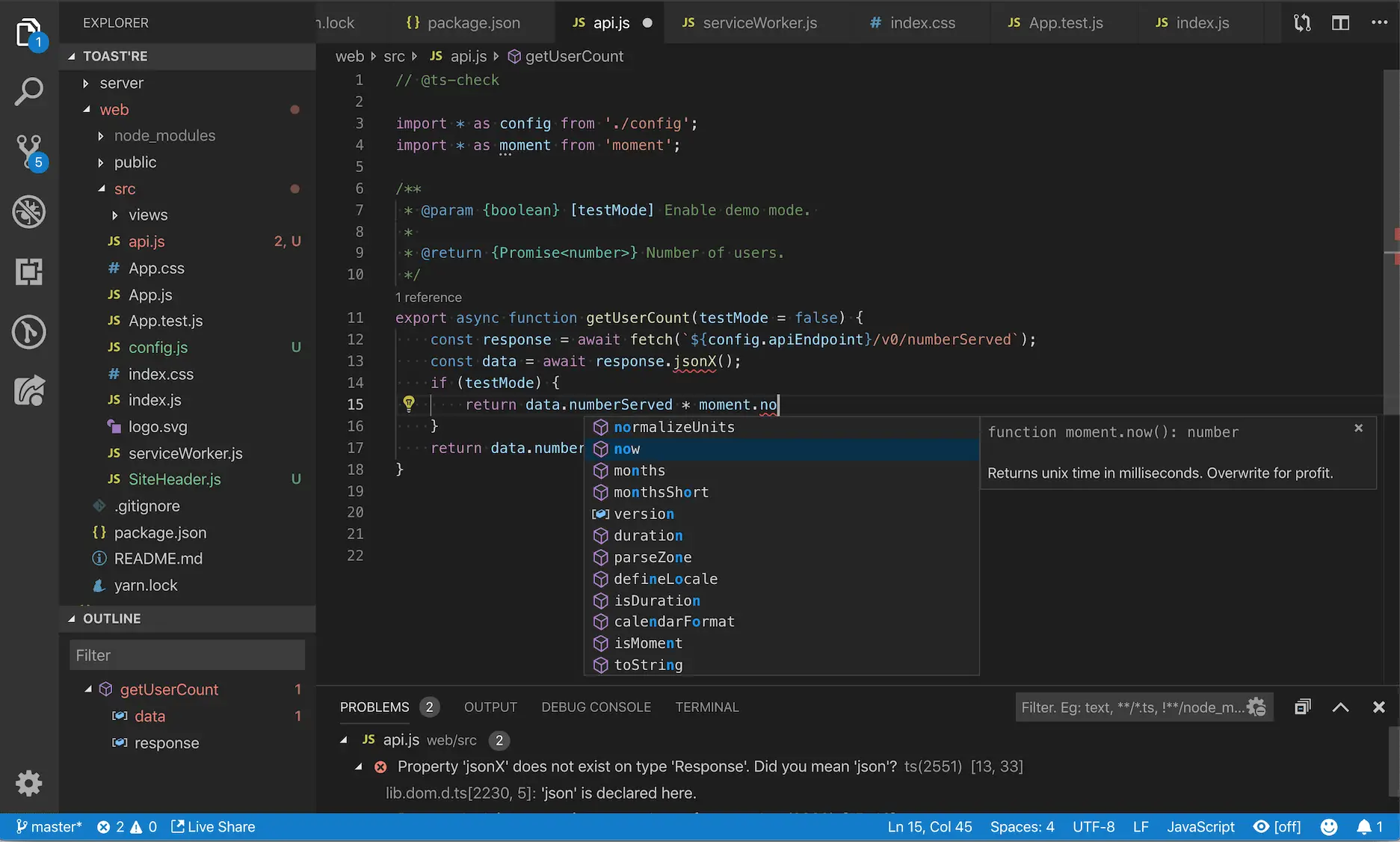

2. تطوير السيارات الذكية والمتصلة: تعتبر السيارات الذكية والمتصلة مستقبل صناعة السيارات، وبرمجة السيارات تلعب دورًا حاسمًا في تحقيق ذلك. يتم استخدام برمجة السيارات لتطوير وتحسين وظائف السيارات الذكية، مثل التحكم في الصوت والملاحة الذكية، وتوصيل الهاتف الذكي بنظام السيارة لتلقي المكالمات والرسائل واستخدام التطبيقات المختلفة، وتحقيق التوصيل بالإنترنت لتوفير معلومات الطرق والحالة المرورية الحية والتحديثات الجوية. كما يمكن استخدام برمجة ال

سيارات لتوفير أنظمة أمان وحماية متقدمة، مثل الاكتشاف التلقائي للمطبات والمركبات القادمة وتحذير السائق من المخاطر المحتملة.

3. القيادة الذاتية والتحكم الآلي: تعتبر التقنيات المتقدمة للقيادة الذاتية والتحكم الآلي في السيارات من الاستخدامات العملية الأكثر تطورًا لبرمجة السيارات. تستخدم برمجة السيارات في تطوير أنظمة الاستشعار والرؤية الصناعية والذكاء الاصطناعي التي تسمح للسيارة بالتعرف على البيئة المحيطة بها واتخاذ القرارات المناسبة للقيادة آليًا. يمكن للسيارات المبرمجة ذاتيًا أن تتعامل مع الإشارات المرورية، وتعرف على الحوادث المحتملة، وتتفادى المطبات، وتتفاعل مع السيارات الأخرى بطريقة آمنة وفعالة. هذا يعزز السلامة على الطرق ويقلل من حوادث السيارات والازدحام المروري.

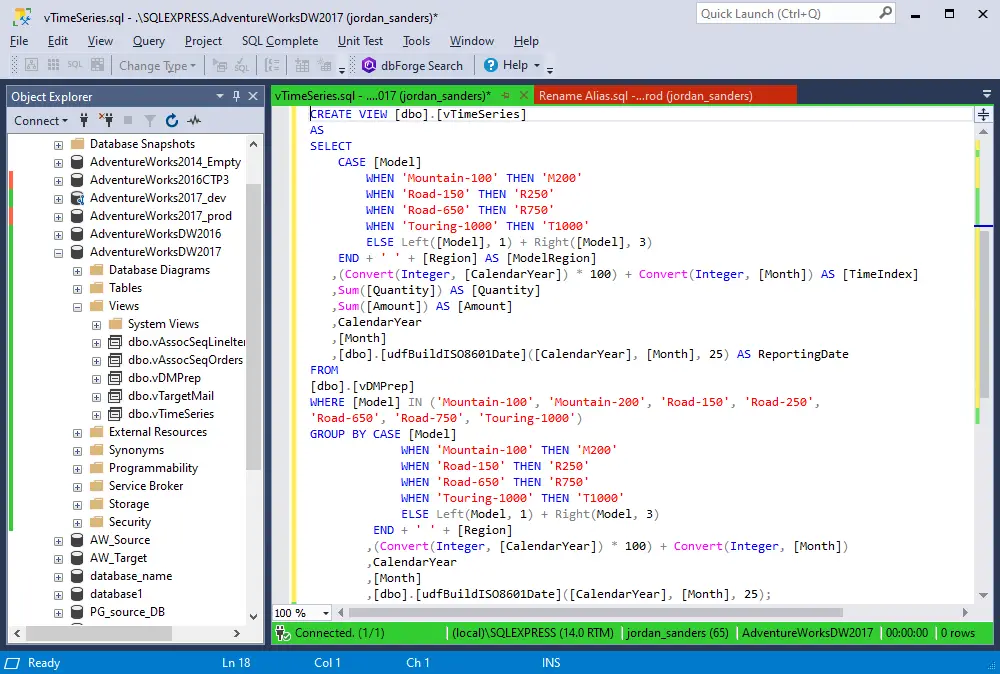

4. تحليل البيانات والتنبؤات: يتولى برمجة السيارات دورًا هامًا في جمع وتحليل البيانات المتعلقة بأداء السيارة وتفاصيل الرحلات والعادات القيادية. يتم جمع هذه البيانات من السيارات المتصلة بالإنترنت وتحليلها باستخدام تقنيات الذكاء الاصطناعي وتعلم الآلة لاستخلاص نمط القيادة وتوفير تقارير مفصلة حول أداء السائق وصحة السيارة واستهلاك الوقود ومستوى الانبعاثات. يمكن استخدام هذه المعلومات لتحسين تجربة القيادة وتحقيق التوجيه والتنبؤات المبنية على البيانات لإدارة أسطول السيار

ات وتحسين الكفاءة وتوفير التكاليف.

5. الأمن السيبراني: في عصر السيارات المتصلة، يصبح الأمن السيبراني أمرًا حيويًا. يتطلب توفير الحماية السيبرانية للسيارات برمجة متطورة وقوية للتصدي للتهديدات السيبرانية المحتملة. تستخدم برمجة السيارات في تطوير نظم أمان قوية ومتطورة لحماية السيارات من الاختراق والاستيلاء عليها، وضمان سلامة بيانات المستخدم والتواصل الآمن بين السيارة والبنية التحتية للاتصالات.

6. تجربة المستخدم والترفيه: يمكن استخدام برمجة السيارات لتحسين تجربة المستخدم وتوفير خدمات الترفيه داخل السيارة. يمكن للمطورين برمجة واجهات المستخدم الذكية ونظم الترفيه المتنوعة، مثل تطبيقات الموسيقى والملاحة والترجمة الصوتية والتطبيقات الاجتماعية، لتلبية احتياجات المستخدمين وجعل تجربة القيادة أكثر متعة وملاءمة.

باختصار، استخدامات برمجة السيارات العملية تشمل تحسين الأداء والكفاءة، تطوير السيارات الذكية والمتصلة، القيادة الذاتية والتحكم الآلي، تحليل البيانات والتنبؤات، الأمن السيبراني، وتجربة المستخدم والترفيه. هذه الاستخدامات تسهم في تطوير صناعة السيارات وتحسين تجربة القيادة والسلامة على الطرق وتعزيز الكفاءة والاستدامة.

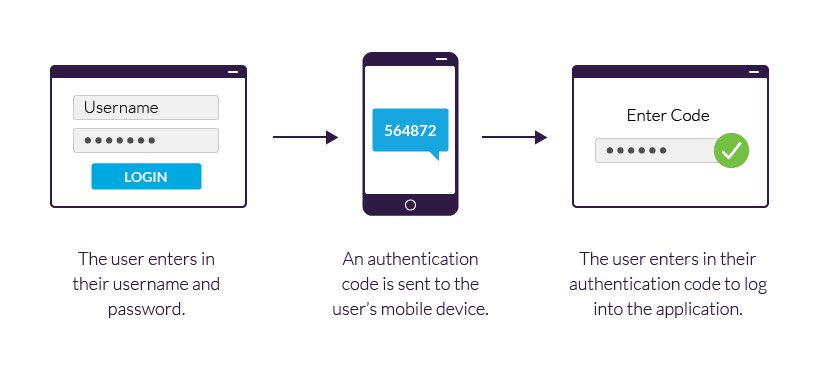

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق.

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق. عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال.

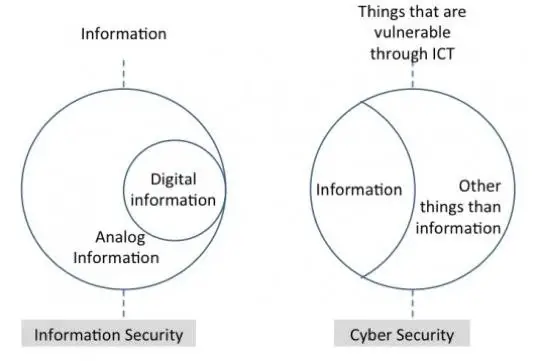

عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال. بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.

بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.