يستخدم قراصنة الإنترنت أساليب عديدة لاختراق أو تعطيل شبكات الحاسوب المستهدفة، وقد يكون ضرر بعض هذه الأساليب محدودا يقتصر على سرقة معلومات محددة من حاسوب مستهدف، وقد يكون مدمرا يؤدي إلى تعطيل شبكة بأكملها وتسريب بيانات مستخدميها وبريدهم الإلكتروني.

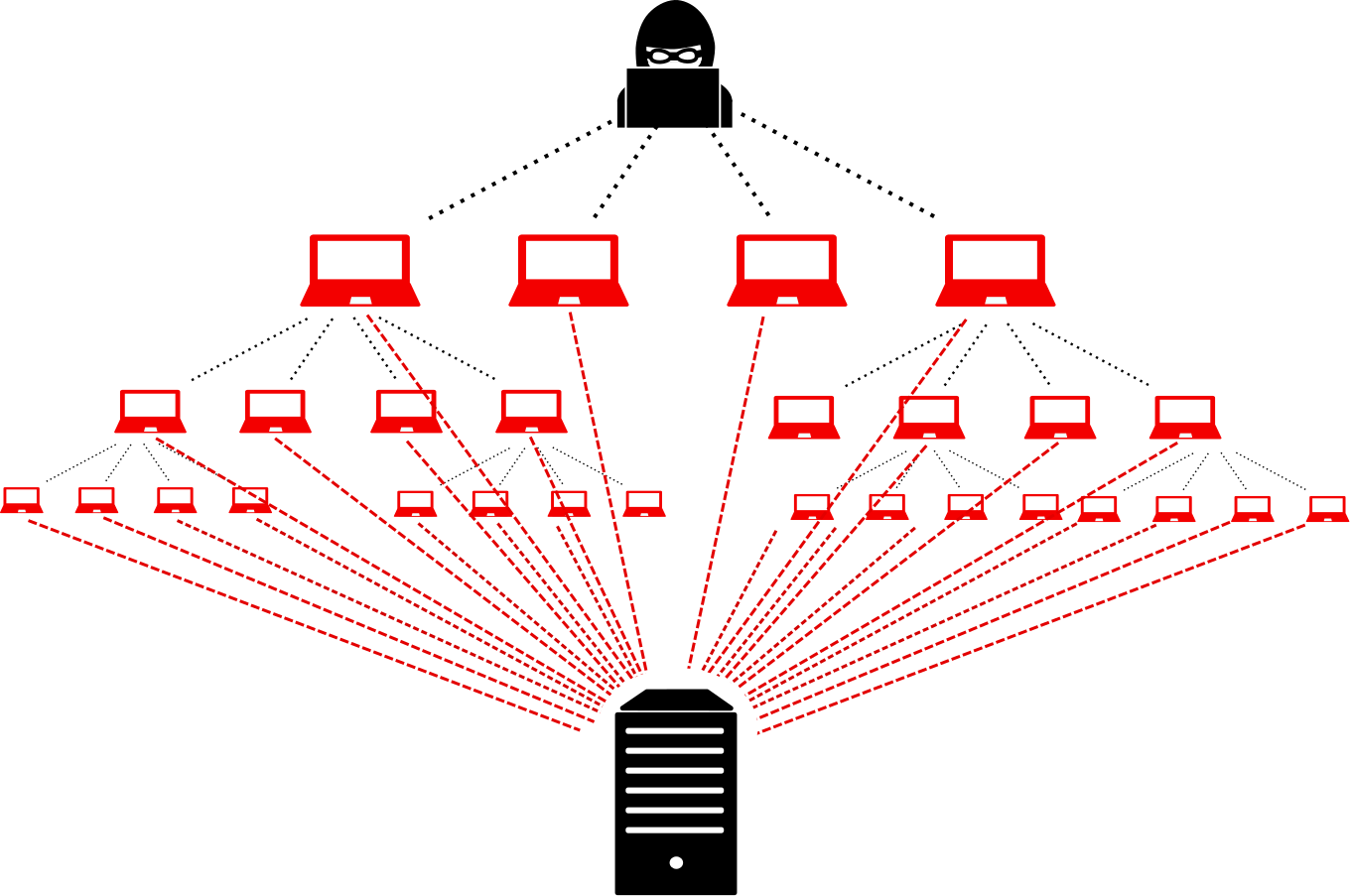

ومن أبرز أساليب القراصنة لتعطيل شبكات الحاسوب ما يعرف بهجوم الحرمان من الخدمة (Denial-of-service) أو الحرمان من الخدمة الموزع (DDoS) وهي هجمات تستهدف عادة مؤسسات حكومية أو شركات كبرى كالبنوك مثلا، وهدفها جعل جهاز أو شبكة حاسوب غير متاحة للمستخدمين المستهدفين، أي حرمانهم من الخدمة التي تستضيفها خوادم الشبكة.

ولا تقتصر هجمات الحرمان من الخدمة على الأساليب المعتمدة على الحاسوب، بل قد تتحول إلى هجمات فيزيائية حقيقية ضد البنية التحتية مثل قطع أسلاك الاتصالات في قاع البحر، والذي قد يؤدي إلى شلل في خدمات الإنترنت في بعض المناطق أو الدول.

ووقعت أحدث هجمات الحرمان من الخدمة في عطلة عيد الميلاد الماضي، حيث استهدفت مجموعة قراصنة تطلق على نفسها اسم “ليزارد سكواد” خوادم شبكتي “بلايستيشن نتوورك” التابعة لسوني، و”إكس بوكس لايف” التابعة لمايكروسوفت، وتم تعطيل الشبكتين وحرمان مستخدميهما من خدماتهما لعدة أيام.

خبير أمني في مايكروسوفت يستعرض خارطة توضح الاهتمام العالمي بشبكات “البوتنت” الخبيثة (رويترز)

بوتنت (Botnet)

وهي كلمة مركبة من “روبوت” و”نتوورك”، وتعني بالتالي “روبوت الشبكة”، وهي إحدى أبرز الوسائل المستخدمة في هجمات الحرمان من الخدمة الموزعة.

و”بوتنت” عبارة عن مجموعة البرمجيات الخبيثة المتصلة بالإنترنت التي تتواصل مع برامج أخرى شبيهة، بهدف أداء مهام معينة، وقد تكون المهمة عادية مثل التحكم بقناة الدردشة على الإنترنت (IRC)، أو خبيثة مثل استخدامها لإرسال بريد إلكتروني غير مرغوب فيه (سبام)، أو المشاركة في هجمات الحرمان من الخدمة الموزعة، لكنها عادة ما ترمز إلى الجانب الخبيث.

الاصطياد بالرمح (Spear phishing)

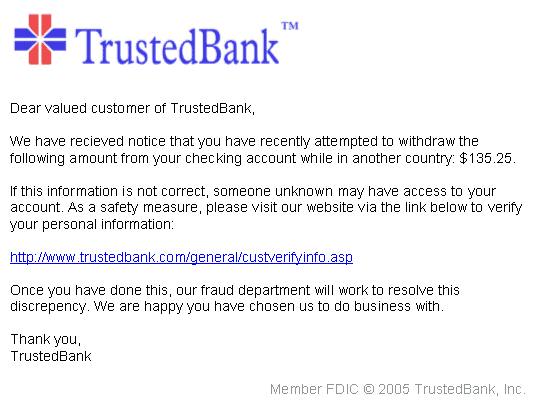

وهو نوع من أنواع هجمات الاصطياد التي تركز على مستخدم واحد أو دائرة داخل منظمة، يتم شنها من خلال انتحال هوية جهة جديرة بالثقة لطلب معلومات سرية، مثل أسماء تسجيل الدخول وكلمات المرور.

وغالبا ما تظهر هذه الهجمات على شكل رسالة إلكترونية من الموارد البشرية للشركة أو أقسام الدعم الفني فيها، وقد تطلب من الموظفين تحديث اسم المستخدم وكلمات المرور الخاصة بهم، وبمجرد حصول المخترق على تلك البيانات فإنه يستطيع الولوج إلى مصادر الشبكة.

وهناك نوع آخر من هجمات الاصطياد بالرمح التي تطلب من المستخدمين النقر على رابط، وعند النقر عليه يؤدي إلى نشر برمجية تجسس خبيثة يمكنها سرقة البيانات.

دودة الحاسوب (Computer Worm)

وهي برامج حاسوب خبيثة صغيرة قائمة بذاتها قادرة على استنساخ برمجيتها من أجل الانتشار إلى حواسيب أخرى، وعادة تستخدم شبكة حاسوب لنشر نفسها معتمدة على أخطاء أمنية في الحاسوب المستهدف للوصول إليه.

وعلى عكس فيروس الحاسوب، لا تحتاج الدودة لأن ترفق نفسها ببرنامج موجود كي تنتشر. وهي تسبب عادة بعض الضرر للشبكة حتى لو كان ذلك باستهلاك عرض النطاق الترددي، في حين أن الفيروسات تعمل دائما تقريبا على إفساد أو تعديل الملفات المستهدفة.

وقد تستغل الدودة للقيام بأعمار تخريبية أو لسرقة بيانات خاصة ببعض المستخدمين أثناء تصفحهم الإنترنت، أو إلحاق الضرر بهم أو بالمتصلين بهم. وعادة يصعب التخلص منها نظرا لسرعة انتشارها وقدرتها على التلون والتناسخ والمراوغة.

ومن أمثلة هذه الدودة “دودة موريس”، التي تعتبر أول دودة حاسوب تنتشر عبر الإنترنت أطلقها طالب جامعي أميركي عام 1988 لمعرفة “مدى ضخامة الإنترنت”، ورغم أن هدفه لم يكن خبيثا، فإن الشفرة ضمت عيوبا تسببت في مشاكل في استقرار الأنظمة المصابة لدرجة جعلها غير قابلة للاستخدام، وكانت النتيجة تعطيل نحو ستة آلاف حاسوب يونيكس في الولايات المتحدة، وأضرارا تراوحت بين عشرة ملايين ومائة مليون دولار.

دودة حاسوب “كود رد” انتشرت عام 2001 (غيتي-أرشيف)

حصان طروادة (Trojan Horse)

وهي شفرة برمجية صغيرة، وهي ليست فيروسا أو دودة حاسوب، لأنها لا تكرر ذاتها على النظام المحلي أو عبر شبكة الحاسوب، وإنما يتم إرفاقها مثلا برسالة بريد إلكتروني أو مع برنامج ذي شعبية عالية، وتقوم ببعض المهام الخفية لمنح المخترق حقوقا مميزة على النظام، في حين تتنكر كأنها برنامج سليم.

بمعنى آخر، تفتح شفرة حصان طروادة “بابا خلفيا” في الحواسيب المستهدفة لتحولها إلى مسرح للمتسللين الذين يسعون للحصول على وصول غير مصرح به إلى الجهاز المستهدف، أي اختراقه، بهدف سرقة البيانات أو حذفها أو إرسال رسائل بريد إلكتروني باسم المستخدم أو حتى السيطرة على الشبكة بأكملها.

من أمثله أحصنة طروادة “ستورم” الذي ظهر عام 2007، واخترق آلاف الحواسيب، وكان يأتي على شكل ملف مرفق برسالة بريد إلكتروني عنوانها ملف مثل “230 قتيلا في عاصفة تضرب أوروبا”، وبمجرد فتح الملف المرفق يزرع حصان طروادة خدمة تدعى “وينكوم32” تنتقل إلى حواسيب أخرى عبر الشبكة ليتحول كل حاسوب إلى “بوت” -الذي تم ذكره سابقا- في خدمة هدف خبيث.

ومن البرمجيات الخبيثة أيضا:

رانسوم وير: نوع من البرمجيات الخبيثة التي تقيد الوصول إلى نظام الحاسوب الذي تصيبه، وتطالب بـ”فدية” تدفع لصانع البرمجية لإزالة هذا القيد.

آدوير: برمجية خبيثة تولد إعلانات بشكل تلقائي على جهاز المستخدم أثناء تصفح الإنترنت من أجل تحقيق ربح مادي لصانعها.

سبايوير: برمجية خبيثة تساعد في جمع معلومات عن شخص أو منظمة دون علمهم، وترسل تلك المعلومات إلى طرف آخر دون موافقة المستخدم، أو تؤكد سيطرتها على جهاز حاسوب دون علم صاحبه.

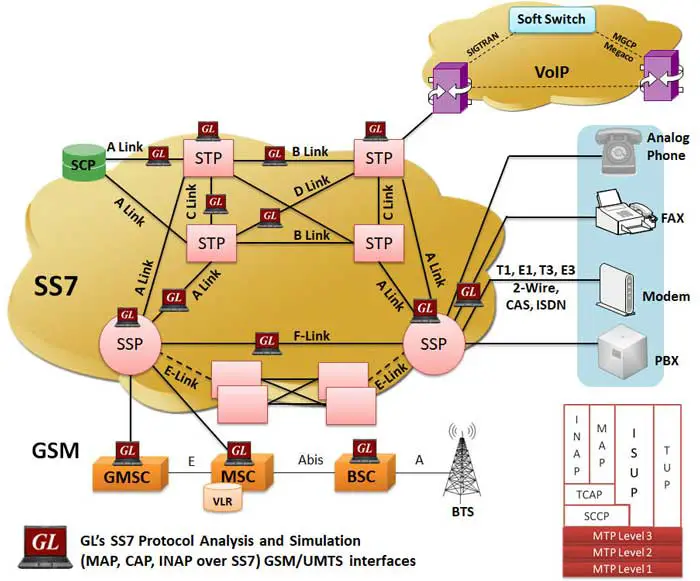

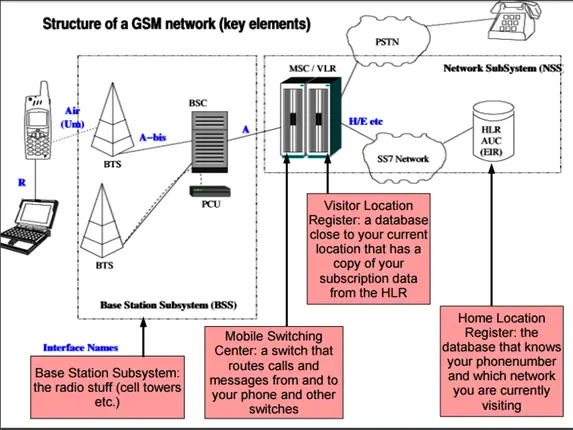

هنا يأتي دور الهاكر (Hacker) لكي يقوم بمهامه، إذ أنه يقوم بالاتصال إلى الـ HLR عن طريق معدات و برامج مخصصة في إختراق بروتوكولـ SS7، و يطلب منه المُعرِّف الوحيد لرقم هاتف شخص معين.

هنا يأتي دور الهاكر (Hacker) لكي يقوم بمهامه، إذ أنه يقوم بالاتصال إلى الـ HLR عن طريق معدات و برامج مخصصة في إختراق بروتوكولـ SS7، و يطلب منه المُعرِّف الوحيد لرقم هاتف شخص معين.